W ekscytującym świecie technologicznym, w którym żyjemy, wszystko, co ma ekran i połączenie internetowe, może zostać włamane, zagrażając Twojemu bezpieczeństwu i prywatności.

Rzeczywiście, ponura perspektywa, ale gdy weźmiesz pod uwagę wszystkie dobre rzeczy, które nadchodzą wraz z nowym świtem technologii i mediów społecznościowych, zobaczysz, że dobre rzeczy przeważają nad złymi o dość dużą przewagę, gdy twój Apple iPhone jest doskonały przykład dobrych rzeczy.

jak zdobyć dms na instagramie

Tak, w dzisiejszych czasach mówimy o rzeczach, bez których nie możemy się obejść! Cóż, możesz obejść się bez i może przełączyć się z powrotem na telefon z klapką.

Wyobraź sobie: oglądanie filmów o kotach, kiedy tylko chcesz, udostępnianie zdjęć z wakacji, znajdowanie prawdziwej miłości online, a takżeprzesyłanieniektóre własne filmy z kotami to tylko wierzchołek góry lodowej, jeśli chodzi o możliwości, które wiążą się z potężną obecnością w Internecie!

W tym artykule przyjrzymy się bliżej ciemnej stronie największego wynalazku Steve’a Joba, iPhone’aoraz wszechobecne i niesamowicie irytujące oprogramowanie szpiegujące, które nęka te smartfony. Ale najpierw chciałbym podziękować za wszystkie gadżety, Steve!

Mówiąc dokładniej, porozmawiamy o rodzajach inwazji i sposobach rozpoznania cyberataku na ukochanego cyfrowego towarzysza. (Mówimy o iPhone'ach, NIE Tamagotchi!)

Bez zbędnych ceregieli, oto umowa z oprogramowaniem szpiegującym i podobnymi niedogodnościami!

Rodzaje oprogramowania szpiegującego iPhone'a

Po pierwsze, zanim przejdziemy do wyjaśniania objawów infekcji oprogramowania szpiegującego, przyjrzyjmy się bliżej rodzajom tych nieprzyjemnych ataków online.

Zazwyczaj oprogramowanie szpiegujące przybiera jedną lub więcej z następujących trzech postaci:

Atak maską

Prawdopodobnie najbardziej podstępny z trzech rodzajów oprogramowania szpiegującego, atak zmasowany to forma infiltracji oprogramowania szpiegującego za pośrednictwem dobrze znanej i zaufanej aplikacji. Załóżmy, że codziennie korzystasz z aplikacji prognozy pogody, aby sprawdzić, czy musisz zabrać parasol do pracy, a może ewakuować się z miasta w okresie huraganów. Atak maskujący spyware może wyglądać tak:

- Jest zachęcająca aktualizacja aplikacji,

- Cieszę się, że widzę jego atrakcyjną nową grafikę, spieszysz się z instalacją,

- Bum! Twój iPhone nagle zwariował!

To naprawdę takie proste, że Twój iPhone podda się atakowi zmasowanemu, więc upewnij się, że sprawdziłeś nazwę producenta aktualizacji przed jej zainstalowaniem. Jeśli nazwa brzmi podejrzanie lub spamersko, prawdopodobnie jest to pułapka zastawiona przez kogoś, kto nie knuje nic dobrego!

Bądź czujny podczas instalowania i aktualizowania czegokolwiek na swoim iPhonie!

Atak kopii zapasowej iCloud

Ataki spyware iCloud, które są notorycznie trudne do wykrycia, działają w następujący sposób: hakerzy dowiadują się o Twoich danych uwierzytelniających iCloud (hasło i adres e-mail) za pomocą specjalistycznego oprogramowania szpiegującego.

jak wysłać samozniszczalną wiadomość tekstową

Po wejściu będą mieli dostęp do Twoich prywatnych informacji, takich jak SMS-y, rejestry połączeń i inne poufne informacje. Jeśli uważasz, że mogłeś paść ofiarą jednego z tych ataków, spróbuj zmienić hasło, aby zrzucić je ze szlaku. Jeśli to nie pomoże, skontaktuj się z pomocą techniczną iCloud i zgłoś możliwą infestację!

Inwazja aplikacji szpiegowskich

Jeśli chodzi o instalowanie nowych aplikacji na iPhone'ach, ludzie Apple mają dość surowy system kontroli i sald, który uniemożliwia udostępnienie niezweryfikowanych aplikacji w sklepie z aplikacjami. Dlatego, aby zostać zainfekowanym przez aplikację szpiegowską, mogłeś zrobić jedną z tych dwóch rzeczy:

- Sam zainstaluj podejrzaną aplikację, bo byłeś znudzony, lub

- Zhakuj swój telefon wcześniej. (Wtedy ktoś inny może zainstalować w Twoim imieniu aplikacje powodujące problemy).

Jeśli podejrzewasz, że któryś z tych scenariuszy jest prawdopodobny w Twoim przypadku, możesz spróbować zainstalować oprogramowanie antyszpiegowskie, takie jak Niektórzy a następnie zamiatać niechcianą aplikację.

Typowe objawy ataku spyware

Biorąc pod uwagę podstępny charakter ataków spyware, zarejestrowanie istnienia aplikacji szpiegowskiej na urządzeniu może być czasami trudne do wykonania.

Rzeczywiście, symptomów może być wiele, ale jeśli będziesz bacznie obserwować stan zdrowia swojego iPhone'a, możesz być w stanie stwierdzić, że coś jest nie tak, jeśli zauważysz jedno z następujących „niekonsekwentnych zachowań”:

Podsumowując, żadne urządzenie nie jest odporne na sporadyczne ataki oprogramowania szpiegującego, chociaż dobrzy ludzie z Apple robią, co w ich mocy, aby zapobiec tego rodzaju atakom.

Jeśli podejrzewasz, że na Twoim iPhonie może znajdować się oprogramowanie szpiegujące, spróbuj się nie martwić, ponieważ istnieją kroki, które możesz podjąć, aby rozwiązać problem i wrócić do normalnego korzystania z iPhone'a. Mamy nadzieję, że ten artykuł okazał się pomocny i zapewni Ci bezpieczeństwo podczas swoich iPhone'ów!

post na Instagramie nie udostępnia się na Facebooku

Jeśli uznałeś ten artykuł za przydatny, sprawdź inne artykuły TechJunkie, w tym Jak wykryć ukrytą kamerę szpiegowską za pomocą iPhone'a? oraz Jak sprawdzić iPhone'a pod kątem wirusa.

Czy masz jakieś wskazówki, sztuczki lub po prostu doświadczenia, o których chciałbyś nam powiedzieć, dotyczące bezpieczeństwa i prywatności iPhone'a? Jeśli tak, powiedz nam o tym w komentarzach poniżej!

Ciekawe Artykuły

Wybór Redakcji

Co to jest YouChat?

YouChat to oparte na sztucznej inteligencji narzędzie oparte na czacie, zaprojektowane w celu usprawnienia wyszukiwania w Internecie. Z tego artykułu dowiesz się wszystkiego o YouChat i o tym, jak z niego korzystać.

Samsung Galaxy J2 – jak wykonać kopię lustrzaną mojego ekranu na telewizorze lub komputerze

Różnica między Galaxy J2 a Samsung S9 jest oszałamiająca. Pod względem funkcji jest niewiarygodne, co można osiągnąć w ciągu zaledwie dwóch do trzech lat. Galaxy J2 nie ma bardzo popularnej i ważnej funkcji, by

Źródło Chromecasta nie jest obsługiwane? Spróbuj tego!

Nowoczesne telewizory smart TV pozwalają na bezproblemową integrację z różnymi urządzeniami zewnętrznymi, umożliwiając rozrywkę na różne sposoby. Jedną z popularnych opcji jest przesyłanie filmów na telewizor bezpośrednio z urządzeń mobilnych. Możesz nawet przesyłać treści z komputera stacjonarnego

![Jaki jest najnowszy iPhone w tej chwili? [marzec 2021]](https://www.macspots.com/img/smartphones/58/what-is-newest-iphone-out-right-now.jpg)

Jaki jest najnowszy iPhone w tej chwili? [marzec 2021]

Chociaż ich ogłoszenie zostało przesunięte w porównaniu ze zwykłymi wrześniowymi ramami czasowymi, nowa linia iPhone'ów Apple na 2020 rok okazała się warta czekania. To największa zmiana w iPhone’ie od lat, zarówno w designie, jak i w

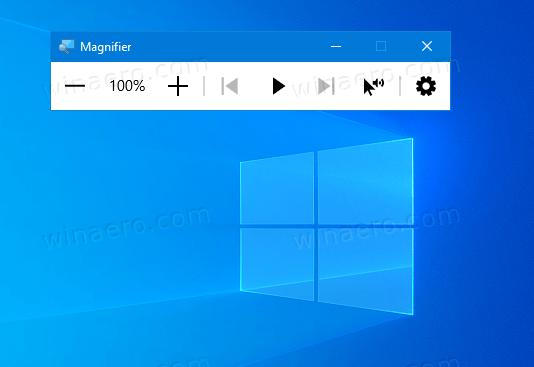

Zmień miejsce, w którym zachować kursor myszy w lupie w systemie Windows 10

Jak zmienić miejsce, w którym należy zachować kursor myszy podczas korzystania z Lupy w systemie Windows 10 Lupa to narzędzie ułatwień dostępu dołączone do systemu Windows 10. Po włączeniu Lupa powiększa część lub cały ekran, dzięki czemu można lepiej widzieć słowa i obrazy. W ostatnich kompilacjach systemu Windows 10 Lupa ma możliwość zatrzymania myszy

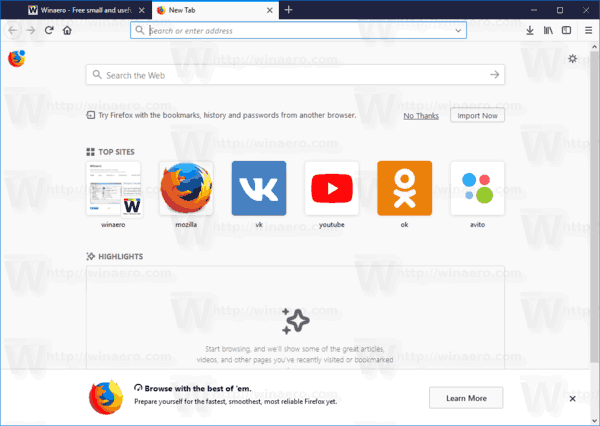

Dodaj więcej najlepszych witryn do strony nowej karty w przeglądarce Firefox

W przeglądarce Firefox strona nowej karty zawiera teraz pasek wyszukiwania, najpopularniejsze witryny, Najciekawsze i fragmenty. Możesz dodać więcej witryn do sekcji „Najlepsze witryny” na stronie Nowa karta przeglądarki Firefox.