Adam Shepherd

Opowieść o tym, jak 12 hakerów rzekomo skorumpowało najpotężniejszą demokrację na świecie, aby postawić na czele Donalda Trumpa

Po ponad dwóch latach oskarżeń, wzajemnych oskarżeń, zaprzeczeń i spekulacji, śledztwo specjalnego adwokata Roberta Muellera w sprawie potencjalnej ingerencji w wybory prezydenckie w USA w 2016 r. doprowadziło go do Rosji. W ramach szeroko zakrojonego śledztwa dotyczącego wpływu rosyjskich aktorów państwowych na wybory Departament Sprawiedliwości formalnie oskarżył 12 członków rosyjskiego wywiadu wojskowego o różne przestępstwa hakerskie.

Prezydent Władimir Putin zaprzeczył wszelkim wykroczeniom w imieniu Rosji i jej agentów i został publicznie poparty przez prezydenta Trumpa. Pomimo potępienia ze strony przewodniczącego Izby Reprezentantów USA Paula Ryana, licznych osobistości publicznych i politycznych, a nawet własnego dyrektora wywiadu narodowego, Trump powiedział, że nie widzi żadnego powodu, dla którego Rosja miałaby próbować wpłynąć na wybory.

Następnie wycofał się z tego twierdzenia, twierdząc, że akceptuje wnioski wywiadu, że Rosja ingerowała w wybory w 2016 r., ale powiedział też, że mogą to być także inne osoby, powtarzając swoje twierdzenia, że w ogóle nie było zmowy.

Zarzuty te stoją na tle rosnącej agresji rosyjskiej na arenie światowej; kraj nadal kontroluje Półwysep Krymski, który przejął siłą w 2014 r., istnieją twierdzenia, że przyczynił się do zorganizowania zwycięstwa Vote Leave w referendum w sprawie Brexitu, a Wielka Brytania oskarżyła Rosję o zatruwanie ludzi na brytyjskiej ziemi przy użyciu śmiertelnych środków nerwowych.

Zobacz powiązane Dziesięć najważniejszych technik łamania haseł używanych przez hakerów

Pomimo protestów Trumpa środowiska cyberbezpieczeństwa i wywiadu niemal jednogłośnie zgadzają się, że Rosja ukradła wybory w 2016 r., wykorzystując kampanię zaawansowanej cyberbezpieczeństwa i wojny informacyjnej, aby zapewnić pożądany wynik.

Ale jeśli tak, to jak to zrobili?

Dzięki aktowi oskarżenia przeciwko rosyjskim agentom mamy teraz całkiem niezłe pojęcie o tym, jak rzekomo przeprowadzono włamanie. Dokumentacja Muellera zawiera szczegóły, takie jak daty, metody i wektory ataków, co pozwala nam zbudować szczegółowy harmonogram tego, jak dokładnie 12 Rosjan mogło wykoleić najpotężniejszą demokrację na świecie. Ten artykuł wyjaśnia, jak mogło do tego dojść, w oparciu o oskarżenia przedstawione w akcie oskarżenia Muellera.

CZYTAJ DALEJ: Rosyjskie konta wydały 76 tys. GBP na reklamy wyborcze w 2016 r.

Cele

Cel rosyjskiego rządu podczas wyborów w 2016 roku wydaje się jasny: ułatwić wyniesienie Donalda J Trumpa na urząd prezydenta Stanów Zjednoczonych za wszelką cenę.

Aby to zrobić, Rosjanie musieli znaleźć sposób na usunięcie swojego rywala z zarządu, co doprowadziło ich do zaatakowania czterech głównych partii za pomocą wyrafinowanej i długoterminowej kampanii hakerskiej.

DCCC

Komitet Demokratycznej Kampanii Kongresowej (lub „D-trip”, jak jest potocznie nazywany) jest odpowiedzialny za pozyskanie jak największej liczby Demokratów do Izby Reprezentantów USA, zapewniając wsparcie, wskazówki i fundusze potencjalnym kandydatom w wyścigach kongresowych.

DNC

Organ zarządzający Partii Demokratycznej Stanów Zjednoczonych, Demokratyczny Komitet Narodowy, jest odpowiedzialny za organizację ogólnej strategii Demokratów, a także za organizację nominacji i zatwierdzania kandydata partii na prezydenta w każdych wyborach.

Hillary Clinton

Była sekretarz stanu za Obamy, Hillary Clinton, pokonała Berniego Sandersa, by zostać kandydatką Demokratów na prezydenta w wyborach w 2016 r., co stawia ją na celowniku Donalda Trumpa i rosyjskiego rządu.

Jan Podesta

John Podesta, wieloletni weteran polityki w Waszyngtonie, służył pod rządami dwóch poprzednich prezydentów Demokratów, zanim został przewodniczącym kampanii prezydenckiej Hillary Clinton w 2016 roku.

Dwanaście GRU

Cała dwunastka podejrzanych hakerów pracuje dla GRU – elitarnej organizacji wywiadu zagranicznego rządu rosyjskiego. Wszyscy są oficerami wojskowymi w różnych stopniach i wszyscy należeli do jednostek, których zadaniem było wypaczanie przebiegu wyborów.

Według aktu oskarżenia Muellera, Unit 26165 był odpowiedzialny za włamanie się do DNC, DCCC i osób powiązanych z kampanią Clintona. Jednostka 74455 najwyraźniej miała za zadanie działać jako tajni propagandyści, wyciekać skradzione dokumenty i publikować treści antyclintonowskie i antydemokratyczne za pośrednictwem różnych kanałów internetowych.

Specjaliści ds. bezpieczeństwa mogą być bardziej zaznajomieni z nazwami kodowymi nadanymi tym dwóm jednostkom, gdy zostały po raz pierwszy odkryte w 2016 roku: Cozy Bear i Fancy Bear.

Twierdzi się, że 12 zaangażowanych hakerów to:

| Nazwa | Rola | Ranga |

| Wiktor Borysowicz Netyksho | Dowódca Jednostki 26165, odpowiedzialny za hakowanie DNC i innych celów | Nieznany |

| Borys Aleksiejewicz Antonow | Nadzorowałem kampanie spearphishingu dla jednostki 26165 | Poważny |

| Dmitrij Siergiejewicz Badin | Zastępca kierownika wydziału do Antonowa | Nieznany |

| Iwan Siergiejewicz Jermakow | Przeprowadzone operacje hakerskie dla jednostki 26165 | Nieznany |

| Aleksiej Wiktorowicz Łukaszew | Przeprowadził ataki spearphishingowe dla jednostki 26165 | podporucznik |

| Siergiej Aleksandrowicz Morgaczew | Nadzorowanie rozwoju i zarządzania złośliwym oprogramowaniem dla jednostki 26165 | Podpułkownik |

| Nikołaj Juriewicz Kozaczek | Opracowane złośliwe oprogramowanie dla jednostki 26165 | Kapitan porucznik |

| Paweł Wiaczesławowicz Jerszow | Testowane złośliwe oprogramowanie dla jednostki 26165 | Nieznany |

| Artem Andriejewicz Małyszew | Monitorowane złośliwe oprogramowanie dla jednostki 26165 | podporucznik |

| Aleksandr Władimirowicz Osadczuk | Dowódca Jednostki 74455, odpowiedzialny za wyciek skradzionych dokumentów | Pułkownik |

| Aleksiej Aleksandrowicz Potiomkin | Nadzorowane administrowanie infrastrukturą IT | Nieznany |

| Anatolij Siergiejewicz Kowaliow | Przeprowadzone operacje hakerskie dla jednostki 74455 | Nieznany |

CZYTAJ DALEJ: Firmy technologiczne ujawniające Twoje dane rządowi

Jak zaplanowano hack

Kluczem do udanego cyberataku jest planowanie i rozpoznanie, więc pierwszym zadaniem agentów Jednostki 26165 było zidentyfikowanie słabych punktów infrastruktury kampanii Clintona – słabości, które można następnie wykorzystać.

15 marca:

Ivan Yermakov rozpoczyna skanowanie infrastruktury DNC w celu zidentyfikowania podłączonych urządzeń. Rozpoczyna również prowadzenie badań nad siecią DNC, a także ogólnie badaniami nad Clintonem i Demokratami.

19 marca:

John Podesta zakochuje się w e-mailu typu spearphishing, rzekomo stworzonym przez Aleksieja Łukaszewa i zamaskowanym jako alert bezpieczeństwa Google, dający Rosjanom dostęp do jego osobistego konta e-mail. Tego samego dnia Łukaszew stosuje ataki typu spearphishing, aby wycelować w innych wyższych urzędników kampanii, w tym kierownika kampanii Robby'ego Mooka.

21 marca:

Osobiste konto e-mail Podesty jest czyszczone przez Łukasza i Jermakowa; w sumie mają ponad 50 000 wiadomości.

28 marca:

Udana kampania spearphishingu Łukasza prowadzi do kradzieży danych logowania do poczty e-mail i tysięcy wiadomości od różnych osób związanych z kampanią Clintona.

6 kwietnia:

Rosjanie tworzą fałszywy adres e-mail dla znanej postaci w obozie Clinton, różniący się tylko jedną literą od nazwiska osoby. Ten adres e-mail jest następnie używany przez Łukaszowa do phishingu co najmniej 30 różnych pracowników kampanii, a pracownik DCCC zostaje oszukany w celu przekazania jej danych logowania.

CZYTAJ DALEJ: Jak Google odkrył dowody ingerencji w wybory w Rosji w USA Russian

Jak doszło do naruszenia DNC

Początkowe prace przygotowawcze zostały zakończone, Rosjanie mieli silny przyczółek w sieci Demokratów dzięki wysoce skutecznej kampanii spearphishingu. Następnym krokiem było wykorzystanie tego przyczółka w celu uzyskania dalszego dostępu.

7 kwietnia:

Podobnie jak w przypadku pierwszego rekonesansu w marcu, Jermakow bada podłączone urządzenia w sieci DCCC.

12 kwietnia:

Wykorzystując dane uwierzytelniające wykradzione nieświadomemu pracownikowi DCCC, Rosjanie uzyskują dostęp do wewnętrznych sieci DCCC. Między kwietniem a czerwcem instalują różne wersje złośliwego oprogramowania o nazwie „X-Agent” – które umożliwia zdalne rejestrowanie klawiszy i przechwytywanie ekranu zainfekowanych urządzeń – na co najmniej dziesięciu komputerach DCCC.

Szkodnik ten przesyła dane z zainfekowanych komputerów na serwer Arizony wydzierżawiony przez Rosjan, który nazywają panelem AMS. Z tego panelu mogą zdalnie monitorować i zarządzać swoim złośliwym oprogramowaniem.

14 kwietnia:

W ciągu ośmiu godzin Rosjanie używają X-Agent do kradzieży haseł do programów pozyskiwania funduszy i pomocy dla wyborców DCCC, pozwów Muellera, a także monitorowania komunikacji między pracownikami DCCC, która zawierała dane osobowe i dane bankowe. W rozmowach pojawiają się również informacje o finansach DCCC.

15 kwietnia:

Rosjanie przeszukują jeden ze zhakowanych komputerów DCCC pod kątem różnych kluczowych terminów, w tym „Hillary”, „Cruz” i „Trump”. Kopiują również kluczowe foldery, takie jak „Benghazi Investigations”.

18 kwietnia:

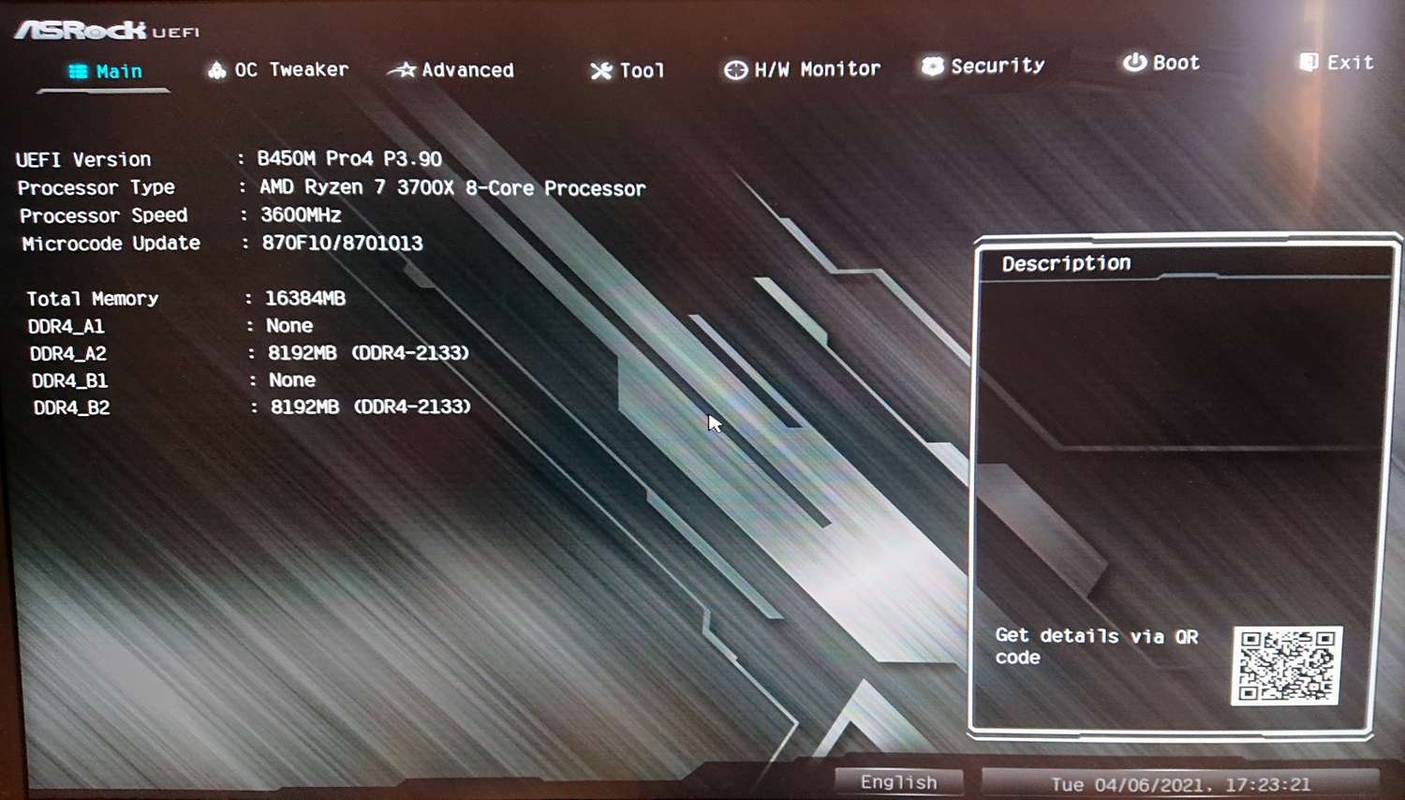

wygraj 10 przycisk start nie odpowiada respond

Sieć DNC zostaje naruszona przez Rosjan, którzy uzyskują dostęp za pomocą danych uwierzytelniających pracownika DCCC z pozwoleniem na dostęp do systemów DNC.

19 kwietnia:

Yershov i Nikolay Kozachek najwyraźniej zainstalowali trzeci komputer poza Stanami Zjednoczonymi, który miał działać jako przekaźnik między panelem AMS z siedzibą w Arizonie a złośliwym oprogramowaniem X-Agent w celu zaciemnienia połączenia między nimi.

22 kwietnia:

Kilka gigabajtów danych wykradzionych z komputerów DNC jest skompresowanych do archiwum. Dane te obejmują badania opozycji i plany działań w terenie. W ciągu następnego tygodnia Rosjanie używają innego niestandardowego szkodliwego oprogramowania – „X-Tunnel” – do eksfiltracji tych danych z sieci DNC do innej wydzierżawionej maszyny w Illinois za pomocą szyfrowanych połączeń.

13 maja:

W pewnym momencie w maju zarówno DNC, jak i DCCC dowiadują się, że zostały skompromitowane. Organizacje zatrudniają firmę CrowdStrike zajmującą się cyberbezpieczeństwem, aby wykorzeniła hakerów z ich systemów, podczas gdy Rosjanie zaczynają podejmować kroki w celu ukrycia swoich działań, takich jak usuwanie dzienników zdarzeń z niektórych maszyn DNC.

25 maja:

W ciągu tygodnia Rosjanie rzekomo kradli tysiące e-maili z kont służbowych pracowników DNC po włamaniu się do Microsoft Exchange Server DNC, podczas gdy Yermakov bada polecenia PowerShell dotyczące uzyskiwania dostępu i uruchamiania Exchange Server.

31 maja:

Jermakow zaczyna prowadzić badania nad CrowdStrike i jego śledztwem w sprawie X-Agent i X-Tunnel, prawdopodobnie po to, by sprawdzić, ile firma wie.

1 czerwca:

Następnego dnia Rosjanie próbują wykorzystać CCleaner – darmowe narzędzie zaprojektowane w celu zwolnienia miejsca na dysku twardym – do zniszczenia dowodów ich aktywności w sieci DCCC.

CZYTAJ DALEJ: Czy Rosja stoi za globalną kampanią hakerską w celu kradzieży oficjalnych tajemnic?

Narodziny Guccifera 2.0

Rosjanie wydobyli teraz znaczną ilość danych z DNC. Te informacje, w połączeniu ze skarbnicą osobistych e-maili Podesty, dają im całą amunicję, jakiej potrzebują do ataku na kampanię Clintona

8 czerwca:

DCLeaks.com zostaje uruchomiony, rzekomo przez Rosjan, wraz z dopasowanymi stronami na Facebooku i Twitterze, jako sposób na rozpowszechnianie materiałów, które ukradli z Podesty i DNC. Strona twierdzi, że jest prowadzona przez amerykańskich haktywistów, ale akt oskarżenia Muellera twierdzi, że jest to kłamstwo.

14 czerwca:

CrowdStrike i DNC ujawniają, że organizacja została zhakowana i publicznie oskarżają rosyjski rząd. Rosja zaprzecza wszelkiemu zaangażowaniu w atak. W czerwcu CrowdStrike zaczyna podejmować działania mające na celu złagodzenie włamania.

15 czerwca:

W odpowiedzi na oskarżenie CrowdStrike, Rosjanie tworzą postać Guccifer 2.0 jako zasłonę dymną, twierdzi Mueller, która miała zasiać wątpliwości co do rosyjskiego zaangażowania w hacki. Udając pojedynczego rumuńskiego hakera, drużyna Rosjan przypisuje sobie zasługę ataku.

Kim jest Guccifer?

Chociaż Guccifer 2.0 to fikcyjna postać stworzona przez rosyjskich agentów, w rzeczywistości opiera się na prawdziwej osobie. Oryginalny Guccifer był prawdziwym rumuńskim hakerem, który zyskał rozgłos w 2013 roku po opublikowaniu zdjęć George'a W. Busha, które zostały zhakowane z konta AOL jego siostry. Nazwa, jak mówi, jest połączeniem „Gucci” i „Lucyfer”.

W końcu został aresztowany pod zarzutem włamania się do kilku rumuńskich urzędników i ekstradowany do USA. Rosjanie prawdopodobnie mieli nadzieję, że urzędnicy przyjmą, że stał on również za działaniami Guccifer 2.0, mimo że już w maju przyznał się do zarzutów federalnych.

20 czerwca:

Do tego momentu Rosjanie uzyskali dostęp do 33 punktów końcowych DNC. Tymczasem CrowdStrike wyeliminował wszystkie instancje X-Agent z sieci DCCC – chociaż co najmniej jedna wersja X-Agent pozostanie aktywna w systemach DNC do października.

Rosjanie spędzają ponad siedem godzin bezskutecznie próbując połączyć się z instancjami X-Agent za pomocą sieci DCCC, a także próbując uzyskać do niej dostęp za pomocą skradzionych wcześniej danych uwierzytelniających. Czyszczą również dzienniki aktywności panelu AMS, w tym całą historię logowania i dane użytkowania.

22 czerwca:

WikiLeaks rzekomo wysyła prywatną wiadomość do Guccifer 2.0, prosząc o przesłanie wszelkich nowych materiałów dotyczących Clinton i Demokratów, stwierdzając, że będzie to miało znacznie większy wpływ niż to, co robisz.

18 lipca:

WikiLeaks potwierdza otrzymanie 1 GB archiwum skradzionych danych DNC i informuje, że zostanie ono udostępnione w ciągu tygodnia.

22 lipca:

Zgodnie ze swoim słowem, WikiLeaks publikuje ponad 20 000 e-maili i dokumentów skradzionych z DNC, zaledwie dwa dni przed Narodową Konwencją Demokratów. Najnowsza wiadomość e-mail opublikowana przez WikiLeaks pochodzi z 25 maja – mniej więcej tego samego dnia, w którym włamano się na serwer Exchange DNC.

CZYTAJ DALEJ: WikiLeaks twierdzi, że CIA może używać inteligentnych telewizorów do szpiegowania właścicieli

27 lipca:

Podczas konferencji prasowej kandydat na prezydenta Donald Trump bezpośrednio i konkretnie zwraca się do rosyjskiego rządu o zlokalizowanie transzy osobistych e-maili Clintona.

Tego samego dnia Rosjanie atakują konta e-mail używane przez osobiste biuro Clinton i hostowane przez zewnętrznego dostawcę.

15 sierpnia:

Oprócz WikiLeaks, Guccifer 2.0 dostarcza również wielu innym beneficjentom skradzionych informacji. Najwyraźniej obejmuje to kandydata do Kongresu USA, który prosi o informacje dotyczące ich przeciwnika. W tym okresie Rosjanie używają również Guccifer 2.0 do komunikowania się z osobą, która jest w stałym kontakcie z czołowymi członkami kampanii Trumpa.

22 sierpnia:

Guccifer 2.0 wysyła 2,5 GB skradzionych danych (w tym rejestry dawców i informacje umożliwiające identyfikację ponad 2000 darczyńców Demokratów) do zarejestrowanego wówczas lobbysty stanowego i internetowego źródła wiadomości politycznych.

Siedem:

W pewnym momencie we wrześniu Rosjanie uzyskują dostęp do usługi w chmurze, która zawiera aplikacje testowe do analizy danych DNC. Korzystając z własnych wbudowanych narzędzi usługi w chmurze, tworzą migawki systemów, a następnie przenoszą je na konta, które kontrolują.

7 października:

WikiLeaks publikuje pierwszą partię e-maili Podesty, wywołując kontrowersje i wrzawę w mediach. W ciągu najbliższego miesiąca organizacja opublikuje wszystkie 50 000 e-maili rzekomo skradzionych z jego konta przez Łukaszowa.

28 października:

Kovalev i jego towarzysze wybierają stanowe i powiatowe biura odpowiedzialne za administrowanie wyborami w kluczowych stanach, w tym na Florydzie, Georgii i Iowa, stanach oskarżenia Muellera.

Listopad:

W pierwszym tygodniu listopada, tuż przed wyborami, Kovalev używa fałszywego konta e-mail, aby: spear phishing ponad 100 celów którzy są zaangażowani w administrowanie i nadzorowanie wyborów na Florydzie – gdzie Trump wygrał o 1,2%. E-maile mają wyglądać tak, jakby pochodziły od dostawcy oprogramowania, który dostarcza systemy weryfikacji wyborców, firmy, którą Kovalev zhakował w sierpniu, twierdzi Mueller.

8 listopada:

Wbrew przewidywaniom ekspertów i ankieterów gwiazda reality TV, Donald Trump, wygrywa wybory i zostaje prezydentem Stanów Zjednoczonych.

CZYTAJ DALEJ: 16 razy obywatel Trump spalił prezydenta Trumpa

Co się teraz stanie?

Chociaż jest to niewątpliwie przełomowy moment zarówno w globalnej geopolityce, jak i cyberbezpieczeństwie, wielu ekspertów zauważyło, że oskarżenie 12 agentów GRU jest niemal całkowicie symbolicznym gestem i jest mało prawdopodobne, aby doprowadziło do aresztowań.

Rosja nie ma umowy o ekstradycji z USA, więc nie ma obowiązku przekazania oskarżonych Muellerowi. Nawiasem mówiąc, jest to ten sam powód, dla którego demaskator z NSA Edward Snowden przez ostatnie kilka lat przebywał w Rosji.

Intencją, jak sugerowały niektóre źródła, jest, aby te akty oskarżenia działały jako ostrzeżenie, informując Rosję (i świat), że Stany Zjednoczone posuwają się naprzód ze swoim śledztwem.

Wzywając, prokuratura może przekazać do wiadomości publicznej fakty i/lub zarzuty znalezione przez wielką ławę przysięgłych, powiedział obrońca w sprawach karnych Jean-Jacques Cabou. Ars Technica . Tutaj publiczność jako całość może być jedną zamierzoną publicznością. Ale prokuratorzy otwierają również akty oskarżenia, aby wysłać wiadomość do innych celów.

Oczekuje się, że śledztwo Muellera będzie kontynuowane.

Ten artykuł pierwotnie ukazał się na siostrzanej witrynie firmy Alphr IT Pro.