Co wiedzieć

- Secure Hash Algorithm 1 (SHA-1) to rodzaj algorytmu służącego do weryfikacji autentyczności danych.

- Uwierzytelnianie hasłem i weryfikacja plików to przykłady jego zastosowań.

- Specjalny kalkulator może znaleźć sumę kontrolną SHA-1 tekstu lub pliku.

W tym artykule omówiono, co oznacza SHA-1 oraz jak i dlaczego jest używany, a także jak generować sumy kontrolne SHA-1.

jak powiedzieć, jaki RAM zainstalowałem?

Co to jest SHA-1?

SHA-1 (skrót od Secure Hash Algorithm 1) to jedna z kilku kryptograficznych funkcji skrótu.

Najczęściej służy do sprawdzania, czy plik nie został zmieniony. Odbywa się to poprzez produkcję a suma kontrolna przed przesłaniem pliku, a następnie ponownie po dotarciu do miejsca docelowego.

Przesyłany plik można uznać za autentyczny tylko wtedy, gdy obie sumy kontrolne są identyczne.

David Silverman / Getty Images Wiadomości / Getty Images

Historia i luki w funkcji skrótu SHA

SHA-1 to tylko jeden z czterech algorytmów w rodzinie Secure Hash Algorithm (SHA). Większość została opracowana przez amerykańską Agencję Bezpieczeństwa Narodowego (NSA) i opublikowana przez Narodowy Instytut Standardów i Technologii (NIST).

SHA-0 ma 160-bitowy rozmiar skrótu wiadomości (wartości skrótu) i był pierwszą wersją tego algorytmu. Jego wartości skrótu mają długość 40 cyfr. Został opublikowany pod nazwą „SHA” w 1993 r., ale nie był używany w wielu aplikacjach, ponieważ w 1995 r. szybko został zastąpiony przez SHA-1 ze względu na lukę w zabezpieczeniach.

SHA-1 to druga iteracja tej kryptograficznej funkcji skrótu. Ten również zawiera 160-bitowy skrót wiadomości i starał się zwiększyć bezpieczeństwo, naprawiając słabość znalezioną w SHA-0. Jednak w 2005 r. stwierdzono, że SHA-1 również nie jest bezpieczny.

Po wykryciu słabości kryptograficznych w SHA-1, NIST wydał w 2006 roku oświadczenie, w którym zachęcał agencje federalne do przyjęcia stosowania SHA-2 do roku 2010, a w 2011 roku został on oficjalnie wycofany przez NIST. SHA-2 jest silniejszy niż SHA- 1, a ataki na SHA-2 są mało prawdopodobne przy obecnej mocy obliczeniowej.

Nie tylko agencje federalne, ale nawet firmy takie jak Google, Mozilla i Microsoft albo rozpoczęły plany zaprzestania akceptowania certyfikatów SHA-1 SSL, albo już zablokowały ładowanie tego rodzaju stron.

Google ma dowód na kolizję SHA-1 sprawia to, że ta metoda jest niewiarygodna w generowaniu unikalnych sum kontrolnych, niezależnie od tego, czy dotyczy hasła, pliku, czy jakiejkolwiek innej części danych. Możesz pobrać dwa unikalne PDF pliki z ZNISZCZONY żeby zobaczyć jak to działa. Użyj kalkulatora SHA-1 na dole tej strony, aby wygenerować sumę kontrolną dla obu, a przekonasz się, że wartość jest dokładnie taka sama, mimo że zawierają różne dane.

SHA-2 i SHA-3

SHA-2 opublikowano w 2001 roku, kilka lat po SHA-1. Zawiera sześć funkcji skrótu o różnej wielkości skrótu: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224 i SHA-512/256.

Opracowane przez projektantów spoza NSA i wydany przez NIST w 2015 roku , to kolejny członek rodziny Secure Hash Algorithm, zwany SHA-3 (dawniej Keccak).

SHA-3 nie ma zastąpić SHA-2, tak jak poprzednie wersje miały zastąpić wcześniejsze. Zamiast tego został opracowany jako kolejna alternatywa dla SHA-0, SHA-1 i MD5.

Jak stosuje się SHA-1?

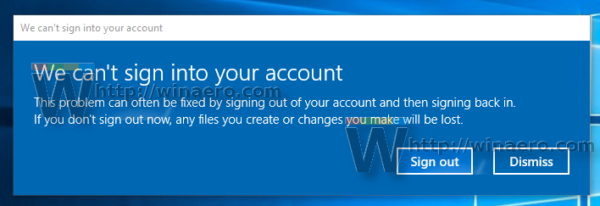

Jednym z rzeczywistych przykładów użycia SHA-1 jest wprowadzanie hasła na stronie logowania do witryny internetowej. Chociaż dzieje się to w tle bez Twojej wiedzy, może to być metoda stosowana przez witrynę internetową w celu bezpiecznego sprawdzenia autentyczności Twojego hasła.

jak przeznaczyć więcej barana na minecraft

W tym przykładzie wyobraź sobie, że próbujesz zalogować się do często odwiedzanej witryny internetowej. Za każdym razem, gdy chcesz się zalogować, musisz podać swoją nazwę użytkownika i hasło.

Jeśli witryna internetowa korzysta z kryptograficznej funkcji skrótu SHA-1, oznacza to, że Twoje hasło po jego wprowadzeniu zostaje zamienione na sumę kontrolną. Ta suma kontrolna jest następnie porównywana z przechowywaną na stronie internetowej sumą kontrolną związaną z Twoim bieżącym hasłem, niezależnie od tego, czy je podałeś nie zmieniałeś hasła od czasu rejestracji lub jeśli zmieniłeś je chwilę temu. Jeśli oba pasują, otrzymasz dostęp; jeśli tak się nie stanie, zostaniesz poinformowany, że hasło jest nieprawidłowe.

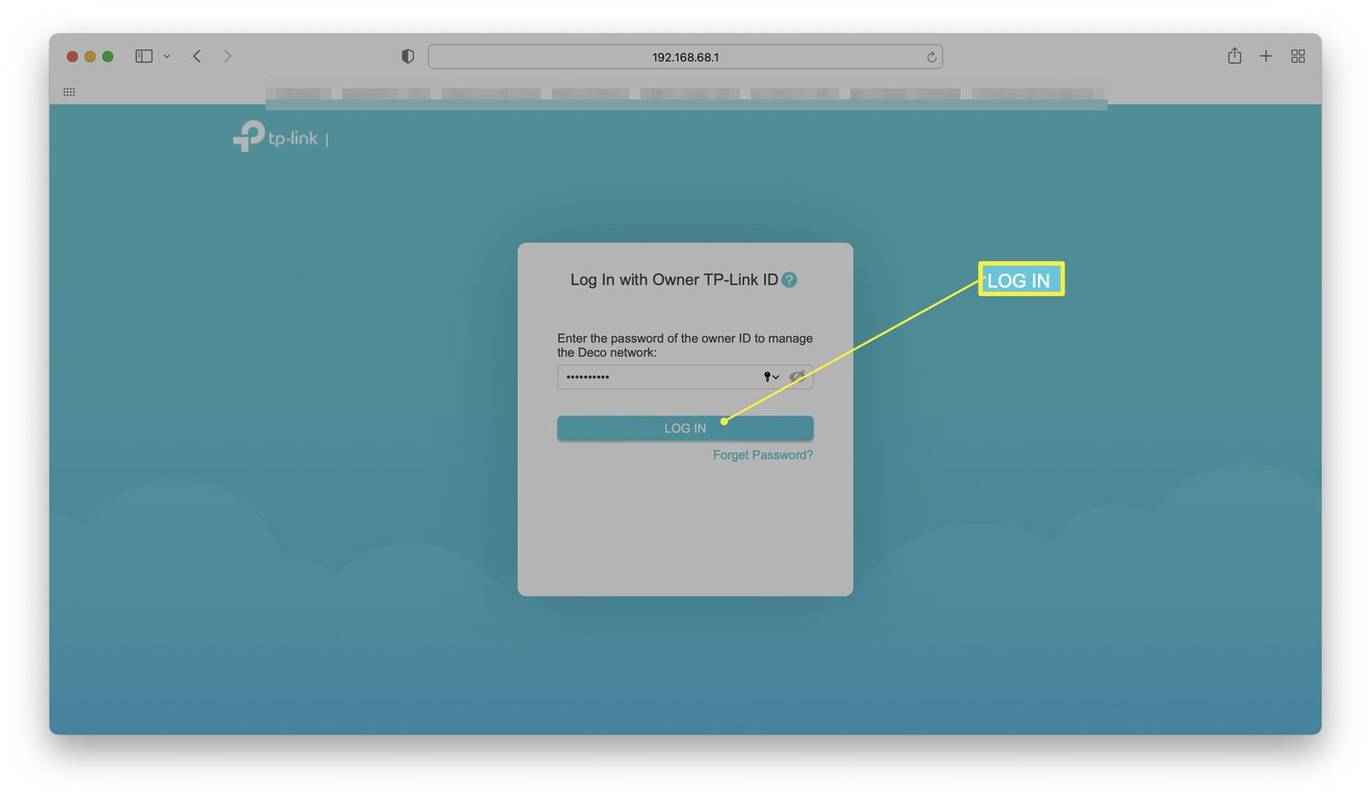

Innym przykładem zastosowania tej funkcji skrótu jest weryfikacja plików. Niektóre witryny internetowe podają sumę kontrolną pliku na stronie pobierania, dzięki czemu podczas pobierania możesz samodzielnie sprawdzić sumę kontrolną i upewnić się, że pobrany plik jest taki sam, jak ten, który zamierzałeś pobrać.

Możesz się zastanawiać, gdzie jest prawdziwe zastosowanie tego typu weryfikacji. Rozważmy scenariusz, w którym znasz sumę kontrolną SHA-1 pliku ze strony internetowej dewelopera, ale chcesz pobrać tę samą wersję z innej witryny. Następnie możesz wygenerować sumę kontrolną SHA-1 do pobrania i porównać ją z prawdziwą sumą kontrolną ze strony pobierania programisty.

Jeśli są różne, oznacza to nie tylko, że zawartość pliku nie jest identyczna, ale że istniejemógłw pliku może znajdować się złośliwe oprogramowanie, dane mogą zostać uszkodzone i spowodować uszkodzenie plików komputerowych, plik nie jest powiązany z prawdziwym plikiem itp.

Może to jednak również oznaczać, że jeden plik reprezentuje starszą wersję programu niż drugi, ponieważ nawet tak niewielka zmiana wygeneruje unikalną wartość sumy kontrolnej.

Możesz także sprawdzić, czy te dwa pliki są identyczne, jeśli instalujesz dodatek Service Pack lub inny program lub aktualizację, ponieważ w przypadku braku niektórych plików podczas instalacji mogą wystąpić problemy.

Kalkulatory sum kontrolnych SHA-1

Do obliczenia sumy kontrolnej pliku lub grupy znaków można użyć specjalnego rodzaju kalkulatora.

Na przykład, SHA1 w Internecie to bezpłatne narzędzie online, które może wygenerować sumę kontrolną SHA-1 dowolnej grupy tekstów, symboli i/lub liczb. Wygeneruje na przykład tę parę:

|_+_|Na tej samej stronie internetowej znajduje się plik Suma kontrolna pliku SHA1 narzędzie, jeśli zamiast tekstu masz plik.