Większość ludzi przechowuje w swoich telefonach skarbnicę danych osobowych, od e-maili i wiadomości w mediach społecznościowych po poufne dane bankowe. W rezultacie złośliwi aktorzy często atakują te urządzenia, aby naruszyć Twoją prywatność lub niewłaściwie wykorzystać Twoją tożsamość.

Twoje poufne dane mogą zwabić wiele osób, od tych, których znasz, po cyberprzestępców. Z tego powodu odkrycie, kto stoi za włamaniem do telefonu, może być trudne. Mimo to istnieje kilka kroków, które możesz podjąć, aby dowiedzieć się, kto zhakował Twój telefon.

Czytaj dalej, aby dowiedzieć się więcej.

Jak dowiedzieć się, kto zhakował Twój telefon

Obecnie większość cyberataków jest motywowana chęcią zysku. Podczas tych ataków hakerzy zwykle polegają na złośliwym oprogramowaniu, aby wykorzystać luki w zabezpieczeniach systemu operacyjnego lub pobieranych aplikacji. Po użyciu złośliwego oprogramowania do naruszenia bezpieczeństwa mogą sprzedać twoje dane uwierzytelniające w ciemnej sieci, uzyskać dostęp do twoich kont finansowych lub przechować twoje poufne dane dla okupu.

W kilku skrajnych przypadkach Twój telefon może zostać zhakowany przez kogoś w Twoim życiu, kto chce monitorować Twoje ruchy i działania lub uzyskać dostęp do Twoich prywatnych informacji.

Aby zawęzić listę podejrzanych, powinieneś ustalić, w jaki sposób Twój telefon został naruszony. Oto, co należy zrobić.

jak dodawać piosenki do historii na Instagramie

Sprawdź swoją listę aplikacji

Aplikacje to jeden z najczęstszych sposobów przejęcia kontroli nad telefonem przez hakerów. Dlatego powinieneś natychmiast przejrzeć listę aplikacji, jeśli Twoje urządzenie zachowuje się dziwnie.

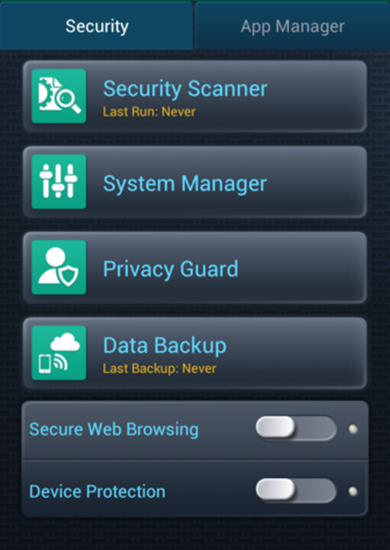

Jeśli zauważysz jakieś aplikacje, których pobierania nie pamiętasz, powinieneś je wyszukać w Internecie i sprawdzić ich recenzje. Recenzje mogą wspominać o podejrzanej aktywności, potwierdzając, że aplikacja jest podstawą włamania. Jeśli nie zauważysz żadnych nietypowych aplikacji, powinieneś uruchomić skanowanie bezpieczeństwa. Niektóre złośliwe oprogramowanie ma na celu uniknięcie wykrycia, więc możesz nie być w stanie go znaleźć samodzielnie.

Hakerzy rzadko atakują Cię osobiście podczas infekowania telefonu złośliwym oprogramowaniem. Zamiast tego losowo dystrybuują złośliwe oprogramowanie, mając na celu zebranie jak największej ilości danych od jak największej liczby osób. W rezultacie nie będziesz miał szczęścia, aby dowiedzieć się, kto konkretnie zhakował Twój telefon.

Jeśli jednak podejrzana aplikacja jest komercyjnym oprogramowaniem szpiegującym, istnieje duże prawdopodobieństwo, że dowiesz się, kto stoi za włamaniem. Niestety sama aplikacja niewiele pomoże. Te aplikacje zwykle chronią tożsamość hakera, nie wysyłając przechwyconych informacji bezpośrednio do niego. W rezultacie dane osoby, która zainstalowała oprogramowanie szpiegujące, nie są przechowywane nigdzie na zainfekowanym urządzeniu.

Jednak w przypadku instalacji oprogramowania szpiegującego bezpośrednio na smartfonie haker musi mieć fizyczny dostęp do urządzenia. Te informacje mogą pomóc w utworzeniu listy podejrzanych i ustaleniu, kto odniósłby korzyści z umieszczenia oprogramowania szpiegującego na smartfonie. Pamiętaj, że instalacja tych aplikacji zajmuje niewiele czasu, więc weź pod uwagę osoby, które mogły uzyskać dostęp do Twojego telefonu przez krótki czas.

Sprawdź swój rachunek telefoniczny

Jeśli Twój rachunek telefoniczny zawiera opłaty za SMS-y, których nigdy nie wysłałeś, prawdopodobnie Twój telefon został zainfekowany złośliwym oprogramowaniem. Ten rodzaj złośliwego oprogramowania ma na celu generowanie przychodów dla cyberprzestępców poprzez zmuszanie telefonu do wysyłania i odbierania SMS-ów o podwyższonej opłacie.

Niestety, prawdopodobnie nie będziesz w stanie dokładnie ustalić, kto włamał się na Twój telefon, ponieważ ataki te rzadko są ukierunkowane. Możesz jednak zatrzymać te opłaty na jeden z następujących sposobów:

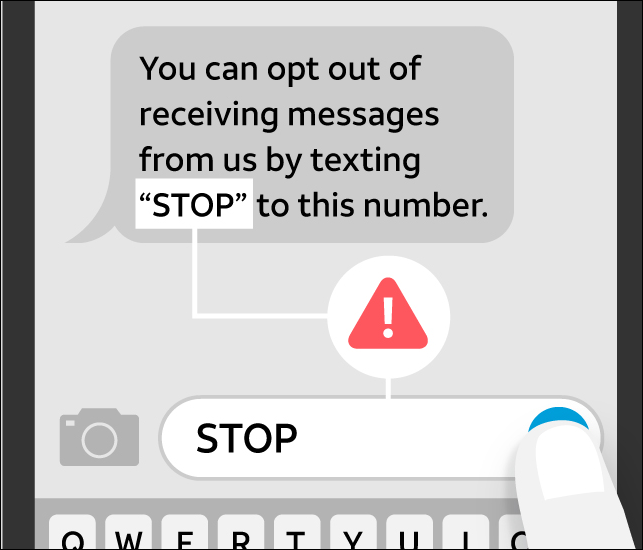

- Wyślij SMS o treści „STOP” na nieznany numer.

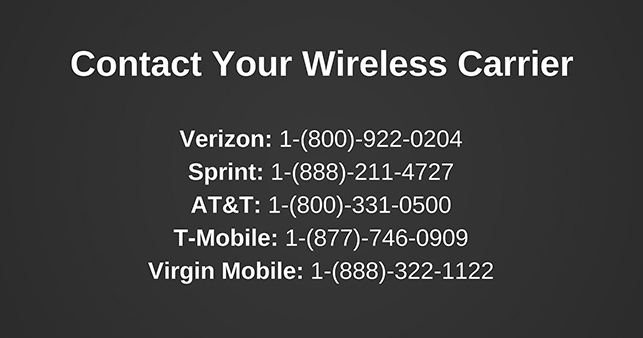

- Skontaktuj się z operatorem komórkowym, aby zablokować numer.

- Uruchom aplikację zabezpieczającą, aby znaleźć i usunąć złośliwe oprogramowanie.

Sprawdź swoją listę połączeń

Jeśli Twój rachunek telefoniczny i lista aplikacji nie ujawniają niczego niezwykłego, skieruj swoje śledztwo na listę połączeń. Upewnij się, że ostatnio nie odbierałeś żadnych przypadkowych połączeń, ponieważ mogą one zostać wykorzystane do włamania się do twoich informacji lub nagrania głosu.

Ponownie, te ataki są głównie przeprowadzane losowo, więc prawdopodobnie nie będziesz w stanie wskazać dokładnego hakera.

Śledź swoją aktywność online

Oszustwa typu phishing to kolejny powszechny sposób, w jaki hakerzy uzyskują dostęp do Twoich prywatnych informacji. Chociaż praktycznie niemożliwe jest odgadnięcie, kto stoi za tymi oszustwami, możesz zgłosić je swojemu operatorowi komórkowemu i zablokować.

jak usunąć historię wyszukiwania amazon

Chociaż nie możesz ustalić, kto jest odpowiedzialny za atak, zazwyczaj możesz ustalić, czy padłeś ofiarą phishingu. Po prostu prześledź swoją aktywność online i sprawdź, czy kliknąłeś podejrzane linki w wiadomościach tekstowych, e-mailach lub nieoczekiwanych wyskakujących okienkach.

Oszustwa te zazwyczaj wykorzystują emocjonalne sformułowania, zmuszając do kliknięcia łącza w celu uzyskania dodatkowych informacji bez zastanowienia się nad potencjalnymi konsekwencjami. Dlatego szukaj wiadomości zawierających słowa wywołujące panikę, po których następuje link.

Zastanów się, kiedy ostatnio korzystałeś z publicznej sieci Wi-Fi

Zarówno publiczne, jak i chronione hasłem hotspoty oferują osobom o złośliwych zamiarach różne możliwości przeprowadzania masowych ataków hakerskich. Załóżmy, że Twój telefon wykazuje problemy po zalogowaniu się do niezabezpieczonego publicznego hotspotu Wi-Fi. W takim przypadku ktoś mógł zeskrobać twoje poufne informacje.

Sprawdź bezpieczeństwo swojego konta iCloud

Jeśli jesteś użytkownikiem iPhone'a, powinieneś uważać na swoje bezpieczeństwo iCloud. W końcu złamany login iCloud może umożliwić każdemu dostęp do twoich zdjęć i zainstalowanie oprogramowania szpiegującego w celu monitorowania połączeń, wiadomości i lokalizacji twojego urządzenia.

Konta iCloud ze słabymi hasłami i bez uwierzytelniania dwuskładnikowego mogą zostać łatwo złamane przez oprogramowanie do łamania haseł. Programy te służą do odgadywania setek popularnych haseł do kont masowo włamywanych. Innymi słowy, nie atakują cię osobiście.

Jednak słabe zabezpieczenia iCloud mogą również pozwolić każdemu, kto cię zna, na odgadnięcie twojego adresu e-mail i hasła, zwłaszcza jeśli używasz tej samej kombinacji w wielu witrynach.

Aby ustalić winowajcę, należy skontaktować się z firmą Apple i poprosić o podanie szczegółów dostępu do konta. Dane te zwykle zawierają adresy IP, których można użyć do zidentyfikowania hakera.

Zastaw pułapkę na hakera

Jeśli podejrzewasz, że ktoś próbuje zhakować Twój telefon, możesz go zastawić i złapać na gorącym uczynku. Alternatywnie ta pułapka będzie działać odstraszająco i uniemożliwić komuś próbę infiltracji smartfona.

Pozwalają na to aplikacje takie jak Certo Mobile Security iOS oraz Android użytkownikom zrobić ciche zdjęcie osoby próbującej zhakować ich telefon. Ta funkcja zostanie uruchomiona, gdy ktoś wielokrotnie wprowadzi nieprawidłowe hasło lub spróbuje przenieść telefon.

Jak uniknąć ponownego włamania

Po ustaleniu, kto jest odpowiedzialny za włamanie się do Twojego telefonu, upewnij się, że nigdy więcej nie będziesz musiał przechodzić przez ten stresujący proces. Świadomość swoich działań cyfrowych to sposób na ochronę telefonu, a tym samym danych osobowych.

Oto kilka praktyk bezpieczeństwa, które mogą pomóc znacznie zmniejszyć ryzyko włamania.

Unikaj pobierania szkicowych aplikacji

Przed pobraniem jakiejkolwiek aplikacji przejrzyj recenzje i ustal, czy aplikacja jest godna zaufania. Jeśli choć trochę wątpisz w bezpieczeństwo aplikacji, lepiej jej nie instalować.

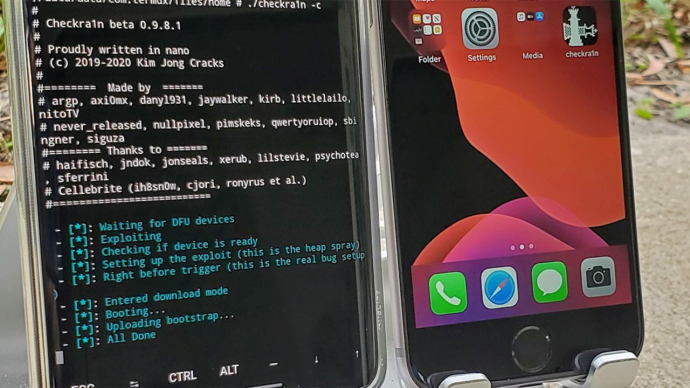

Unikaj jailbreakowania telefonu

Jailbreaking umożliwia pobieranie aplikacji z nieoficjalnych sklepów z aplikacjami. Jednak naraża Cię to również na włamanie na dwa sposoby.

gdzie mogę wydrukować papier?

Po pierwsze, nieoficjalne aplikacje mogą być zainfekowane złośliwym oprogramowaniem lub oprogramowaniem szpiegującym, umożliwiając hakerom dostęp do twoich danych osobowych. Po drugie, jailbreak uniemożliwi ci otrzymywanie poprawek bezpieczeństwa w najnowszych aktualizacjach systemu operacyjnego, co dodatkowo osłabi bezpieczeństwo twojego telefonu.

Miej oko na swój telefon przez cały czas

Fizyczny dostęp to najszybszy sposób hakera na złamanie zabezpieczeń telefonu. Z tego powodu trzymanie telefonu przez cały czas przy sobie zapewni mu bezpieczeństwo.

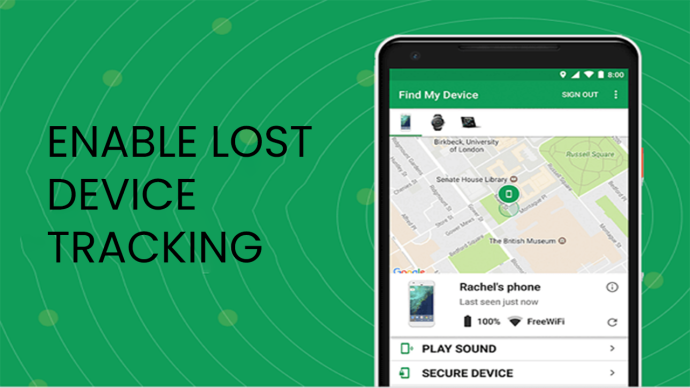

Włącz śledzenie utraconego urządzenia

Jeśli stracisz kontakt z telefonem w miejscu publicznym, śledzenie zgubionego urządzenia uratuje Ci życie. Pomoże Ci zlokalizować telefon, zanim zostanie skradziony lub zainfekowany złośliwym oprogramowaniem. W zależności od urządzenia możesz mieć zainstalowaną natywną aplikację śledzącą. Jeśli nie, możesz znaleźć wiele aplikacji innych firm, aby dodać tę funkcję.

Użyj środków bezpieczeństwa telefonu

Nawet jeśli komuś uda się zdobyć Twój telefon, nie ułatwiaj mu pracy. Powinieneś zawsze używać blokady kodu dostępu do swojego telefonu. Ponadto nigdy nie należy używać łatwego do odgadnięcia hasła. Obejmuje to twoje urodziny lub inne ważne daty i domyślne hasła, takie jak „1234” lub „0000”. Idealnie hasło powinno zawierać litery, cyfry i symbole.

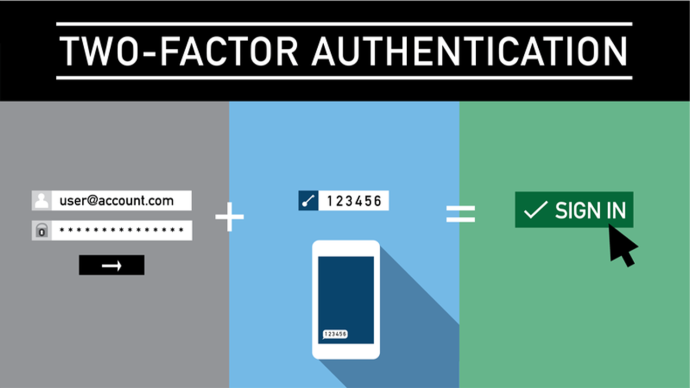

Włącz uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe zapewnia dodatkową warstwę zabezpieczeń telefonu, utrudniając hakerom dostęp do urządzenia i kont internetowych.

W zależności od telefonu możesz wybrać jedną z kilku opcji uwierzytelniania. Najbezpieczniejszą opcją jest użycie czegoś, co fizycznie masz, na przykład klucza USB, odcisku palca lub identyfikatora twarzy. Chociaż ludzie często używają SMS-ów i e-maili do uwierzytelnienia, można je łatwo przechwycić za pomocą haków, takich jak zamiana karty SIM.

Aktualizuj wszystkie aplikacje

Nawet zaufane aplikacje mogą zostać wykorzystane przez hakerów, jeśli nie są regularnie aktualizowane. W końcu aktualizacje zwykle zawierają poprawki mające na celu wyeliminowanie błędów i luk w zabezpieczeniach.

Unikaj korzystania z publicznego Wi-Fi

Nigdy nie powinieneś logować się do publicznej sieci Wi-Fi, chyba że masz ochronę wirtualnej sieci prywatnej (VPN). VPN zaszyfruje Twoje dane, aby nikt niepożądany nie mógł ich zobaczyć.

Zachowaj czujność

Nikt nie chce, aby osoby nieupoważnione przeglądały jego dane osobowe, zwłaszcza biorąc pod uwagę liczne sposoby niewłaściwego wykorzystania tych krytycznych danych. Dlatego zwracanie uwagi na bezpieczeństwo urządzeń mobilnych ma kluczowe znaczenie dla ochrony prywatności i tożsamości.

Nawet jeśli padniesz ofiarą włamania, szybkie działanie jest niezbędne. Użyj metod opisanych w tym artykule, aby dowiedzieć się, kto jest odpowiedzialny za atak. łatwiej będzie podjąć niezbędne kroki w celu usunięcia zagrożenia.

Czy Twój telefon został kiedykolwiek zhakowany? Dowiedziałeś się, kto był za to odpowiedzialny? Daj nam znać w sekcji komentarzy poniżej.