Złośliwe oprogramowanie i choroby ludzi rozwijają się dzięki ciszy i niewidzialności. Gdyby najmniejsza komórka rakowa dała ci twarz w kropki, natychmiast poszedłbyś na leczenie i prawdopodobnie byłbyś w porządku, ponieważ zły najeźdźca nigdy nie miałby szansy się rozprzestrzenić.

Podobnie infekcje złośliwym oprogramowaniem najlepiej jest wykrywać wcześnie, zanim mogą się rozprzestrzenić i wyrządzić straszne szkody. Jeśli złośliwe oprogramowanie oznajmiło swoje przybycie, uderzając w Ciebie, zostałeś oszukany! na monitorze pobierasz narzędzie, które je błyskawicznie, i ruszaj dalej. Ale hakerzy nie chcą, abyś wiedział, że zostałeś zhakowany.

Tworzą cichych oszustów, którzy mogą czaić się w Twoim systemie przez lata, kradnąc Twoje dane bankowe, hasła i inne poufne dane, gdy jesteś błogo nieświadomy. Nawet oprogramowanie ransomware może po cichu jątrzyć się na komputerze, zanim wyrzuci żądanie okupu na ekran.

Zaczniemy od ujawnienia najnowszych cichych zabójców, którzy mogą ukrywać się w Twoim komputerze lub telefonie, tablecie i routerze. Następnie pokażemy Ci, jak znaleźć te i inne ukryte okropności. Przygotuj się - może być ich więcej, niż się spodziewałeś. Dobra wiadomość jest taka, że zaoferujemy wtedy sposoby na wyrzucenie i powstrzymanie cichych zabójców.

Najgorsze złośliwe oprogramowanie jest teraz jeszcze gorsze

Firmy zajmujące się bezpieczeństwem i oprogramowaniem, w tym Microsoft, są uwięzione w ciągłej grze „wszystko, co możesz zrobić, ja potrafię lepiej” z hakerami. Jeśli Microsoft naprawi lukę w zabezpieczeniach, hakerzy wkrótce znajdą nową lukę do wykorzystania. Kiedy Twój program antywirusowy zidentyfikuje nowe zagrożenie i zaktualizuje swoje definicje, aby umieścić sprawcę na czarnej liście, sprawca szuka (lub wymusza) nową drogę.

Złośliwe oprogramowanie nigdy się nie poddaje. Wraca na deskę kreślarską i odbija się silniejszy, trudniejszy do usunięcia i - najlepsza strategia przetrwania ze wszystkich - trudniejszy do wykrycia.

Zanim pokażemy, jak znaleźć i zabić złośliwe oprogramowanie ukryte na komputerze, przedstawimy kilka przykładów, aby umieścić zagrożenia w kontekście. Oto siedem śmiertelnych zagrożeń, które mogą siać spustoszenie w Twoim komputerze w tej chwili, ukrytych nie tylko przed Tobą, ale także przed systemem operacyjnym (OS), przeglądarką, a nawet programem antywirusowym.

Trojany porywające oprogramowanie antywirusowe

Trojany to złośliwe pliki udające legalne pliki, programy lub aktualizacje. Termin, jak można się domyślić, pochodzi ze starożytnej historii Greków, którzy ukryli się w drewnianym koniu, aby zakraść się do miasta Troja. Trzy tysiące lat później „koń trojański” oznacza to samo, ale bez stolarki. Opisuje teraz każdą strategię inwazji na chronione miejsce - na przykład system operacyjny komputera (OS) - przez udawanie czegoś, czym nie jest.

Najbardziej znanym trojanem ostatnich lat jest Zeus (zwany także Zbotem), który pozostał niewykryty na wielu komputerach i splądrował dane bankowe ofiar. Ma przerażającą nową konkurencję w postaci Carberpa, którego imię może wywołać chichot dziecka, ale którego kod może zniszczyć wszystkie zabezpieczenia twojego komputera.

Kod źródłowy Carberpa został udostępniony bezpłatnie online - przerażająca perspektywa dla bezpieczeństwa komputera. Pozwala hakerom na całym świecie tworzyć nowe wersje tego potwora. Według Kaspersky, wszystkie mają wspólny cel, jakim jest pozostanie niewykrytym na komputerze. Tam po cichu kradnie Twoje dane osobowe, w tym hasła i dane bankowe. Najbardziej przerażające wcielenie Carberpa (przynajmniej jak dotąd) może wyłączyć, a nawet usunąć zainstalowany program antywirusowy. To sprawia, że jest trudniejszy do wykrycia i usunięcia niż nawet najnowsze oprogramowanie ransomware.

CZYTAJ DALEJ : Nasz przewodnik po najlepszym oprogramowaniu antywirusowym 2017

Rootkity czyszczące komputer

Jeśli trojany są złośliwym oprogramowaniem w przebraniu, rootkity to przemytnicy z osadzonym złośliwym oprogramowaniem. Gdy rootkit włamie się do twojego komputera, być może przez oszukanie cię do kliknięcia odsyłacza phishingowego, hakuje twój system operacyjny, aby upewnić się, że jego złośliwy ładunek pozostaje ukryty.

Obecnie najbardziej przerażającym przykładem jest Popureb, mały rootkit o dużej reputacji według firmy zabezpieczającej Sophos. Nie tylko otula swoją niebezpieczną zawartość peleryną-niewidką, ale tak głęboko osadza się w systemie operacyjnym ofiary, że zmuszono ją do wyczyszczenia systemów, aby ją usunąć. Microsoft radzi, aby wszystkie infekcje rootkitami rozwiązywać, wykonując czystą instalację systemu Windows.

Włamywacze z tylnymi drzwiami

Backdoor nie jest rodzajem złośliwego oprogramowania, ale celowo zainstalowaną luką w systemie operacyjnym, która pozwala hakerom uzyskać dostęp do komputera całkowicie niezauważonym. Backdoory mogą być instalowane przez trojany, robaki i inne złośliwe oprogramowanie. Po utworzeniu luki hakerzy mogą ją wykorzystać do zdalnego sterowania komputerem. Pozostaje ukryty, dzięki czemu może tworzyć jeszcze więcej backdoorów do wykorzystania w przyszłości.

Złośliwe oprogramowanie umożliwiające unikanie zabezpieczeń

Hakerzy projektują teraz złośliwe oprogramowanie, którego głównym celem jest unikanie wykrycia. Stosowane są różne techniki. Niektóre złośliwe oprogramowanie, na przykład oszukujeantywirusprogramów, zmieniając jego serwer, aby nie pasował już do czarnej listy programu antywirusowego. Inna technika unikania zabezpieczeń polega na ustawianiu złośliwego oprogramowania tak, aby działało o określonych porach lub w następstwie określonych działań podejmowanych przez użytkownika. Na przykład haker może ustawić złośliwe oprogramowanie tak, aby działało w okresach podatnych na zagrożenia, takich jak uruchamianie, a następnie pozostawało uśpione przez resztę czasu.

Oprogramowanie ransomware przejmujące kontrolę nad słowami

Jakby nie wystarczyło stwierdzić, że pozornie bezpieczny plik jest w rzeczywistości trojanem, eksperci ds. Bezpieczeństwa znaleźli teraz oprogramowanie ransomware ukryte w plikach programu Word. Makra pakietu Office - małe, konfigurowalne pliki, które wyzwalają automatyczną serię działań - wydają się jeszcze bardziej podatne na infekcję ransomware, prawdopodobnie dlatego, że użytkownicy są proszeni o ich pobranie. W lutym badacze zidentyfikowali „Locky”, oprogramowanie ransomware, które pojawia się dzięki uprzejmości złośliwego makra w dokumencie programu Word.

Botnety routera

Botnet to seria komputerów połączonych z Internetem lub innych urządzeń, których hakerzy używają do rozprzestrzeniania spamu lub złośliwego oprogramowania na inne komputery.

Windows 10 błąd memory_management

Jeśli Twój router, laptop, a nawet „inteligentny” termostat jest częścią botnetu, prawie na pewno nie będziesz miał o tym pojęcia. A jeśli o tym nie wiesz, jak możesz to naprawić?

Ransomware Onion

Tor (znany również jako The Onion Router) to bezpłatne oprogramowanie, które umożliwia anonimowe przeglądanie i komunikowanie się. Twój dostawca usług internetowych, firma Microsoft ani nikt inny nie może Cię śledzić. Jest używany przez dziennikarzy do ochrony swoich źródeł oraz przez sygnalistów zgłaszających okrucieństwa wojenne.

Niestety, jest również bardzo popularny wśród hakerów, którzy używają Tora do omawiania i rozpowszechniania złośliwego oprogramowania bez śledzenia. Biedny stary Tor został nawet zbezczeszczony przez przestępców, którzy stworzyli ransomware szyfrujące o nazwie „Cebula”.

Innym tajnym wariantem oprogramowania ransomware jest CryptoWall 4, nowa wersja znanego oprogramowania ransomware, które zostało zaktualizowane w celu uniknięcia wykrycia na komputerach ofiar.

Przeskanuj komputer w poszukiwaniu podejrzanych procesów

Nowa generacja złośliwego oprogramowania typu stealth nie ma oczywistych oznak, takich jak dziwne wyskakujące okienka.

Trojan Carberp jest świetnym (dobrze, godnym uwagi) przykładem złośliwego oprogramowania, które jest wielokrotnie odbudowywane, aby znacznie utrudnić jego wykrycie. Jest mało prawdopodobne, aby pojawił się w ręcznych skanerach złośliwego oprogramowania, a nawet podczas pełnego skanowania antywirusowego.

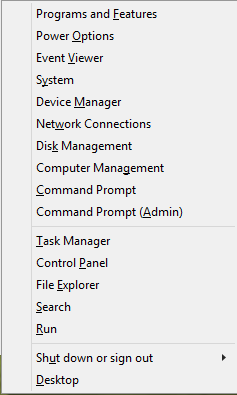

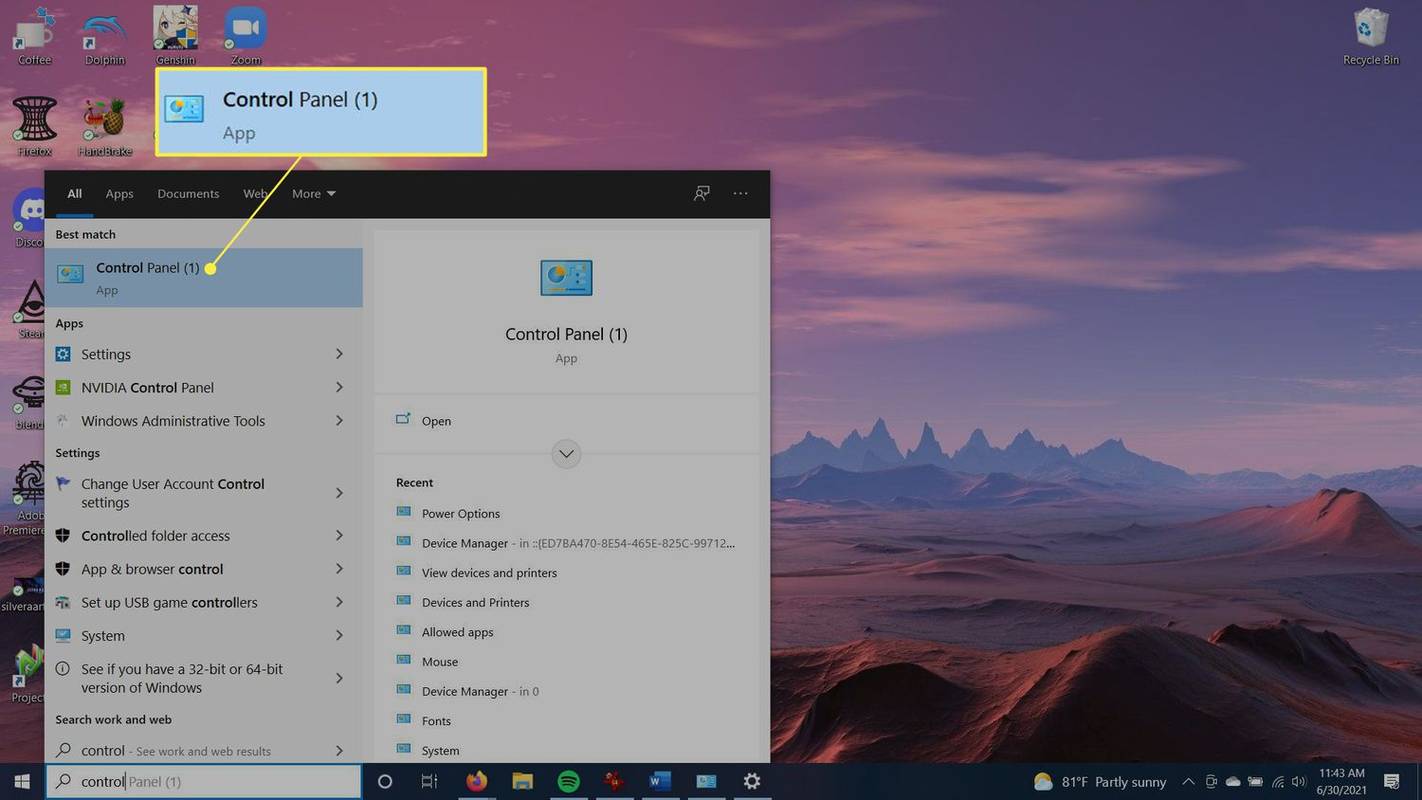

Jedną z opcji jest użycie narzędzi, takich jak bezpłatny menedżer uruchamiania Autoruns, który wyświetla listę wszystkich procesów, usług i zadań aktywnych lub aktywnych na komputerze - w tym złośliwych. Jest używany głównie do zatrzymywania niechcianych procesów podczas uruchamiania, ale jest też doskonałym narzędziem do śledzenia tajemniczych elementów, których nie zainstalowałeś i których roli nie rozumiesz. Większość tych procesów (zwłaszcza ukrytego złośliwego oprogramowania) nie pojawia się w Menedżerze zadań, więc nawet nie przejmuj się tym.

Główną wadą Autoruns jest to, że jego listy są zastraszająco długie. Użyj menu Opcje, aby zawęzić je krok po kroku. Zaznacz opcję Ukryj puste lokalizacje, a następnie Ukryj wpisy firmy Microsoft i poczekaj, aż lista zostanie odświeżona, aby zawierała tylko aktywne elementy innych firm. Przeczytaj go teraz, a jeśli zobaczysz coś, czego nie rozpoznajesz, kliknij to prawym przyciskiem myszy i kliknij Szukaj online (lub naciśnij Ctrl + M), aby uruchomić wyszukiwanie Google w przeglądarce.

Google będzie szukać pełnej nazwy pliku powiązanego z procesem i oferować linki do odpowiednich stron w witrynach bezpieczeństwa, takich jak File.net (www.file.net), które ujawnią, czy określone pliki są bezpieczne; Biblioteka procesów , który wyjaśnia, czym jest proces i dlaczego działa; i doskonała Powinienem to zablokować? . Najnowsza wersja programu Autoruns (13.51) zawiera bazę danych do sprawdzania plików VirusTotal i dodaje opcję Sprawdź VirusTotal do menu wyświetlanego po kliknięciu prawym przyciskiem myszy.

Skanuj określone obszary komputera

Plik darmowy skaner online od firmy antywirusowej Eset nie jest tak online, jak się wydaje - w rzeczywistości nie jest narzędziem opartym na przeglądarce. Początkowo byliśmy tym rozczarowani, ponieważ narzędzia oparte na przeglądarkach są zwykle szybsze i łatwiejsze w użyciu niż tradycyjne oprogramowanie do zainstalowania i oczywiście nie wymagają przechodzenia przez cały proces instalacji.

Jednak Eset Online Scanner jest wart obejrzenia, ponieważ umożliwia skanowanie w poszukiwaniu ukrytego złośliwego oprogramowania i podejrzanych plików w niektórych folderach i obszarach komputera - i to znacznie szybciej niż pełne skanowanie.

Po kliknięciu „Uruchom skaner online Eset” otworzy się drugie okno z zaproszeniem do pobrania ESET Smart Installer. Kliknij niebieskie łącze „esetsmartinstaller_enu.exe”, otwórz je, a następnie kliknij Uruchom, jeśli pojawi się monit systemu Windows. Zaznacz pole „Warunki użytkowania”, a następnie kliknij Start.

Podczas konfiguracji kliknij „Włącz wykrywanie potencjalnie niepożądanych aplikacji”, a następnie otwórz „Ustawienia zaawansowane” i zaznacz „Skanuj archiwa” i „Skanuj w poszukiwaniu potencjalnie niebezpiecznych aplikacji” i pozostaw dwa pozostałe pola zaznaczone. Tutaj możesz wybrać określone foldery, inne miejsca docelowe, a nawet określone pliki. Narzędzie ma wbudowaną technologię Anti-Stealth, co oznacza, że może wykrywać i czyścić ukryte pliki w folderach, o których istnieniu nawet nie wiedziałeś.

Naszą główną wołowiną z Eset jest jego fałszywie pozytywny nawyk. Błędnie zidentyfikował nasze ulubione narzędzia NirSoft jako złośliwe, a na pewno tak nie jest. Dlatego zanim wyślesz plik oznaczony jako podejrzany, przejrzyj go przez VirusTotal online, aby uzyskać drugą opinię.

Odkryj, gdzie ukrywają się podejrzane pliki

Darmowe narzędzie przenośne Runscanner skanuje wszystkie pliki systemu startowego komputera, sterowniki i ustawienia. Złośliwe oprogramowanie lubi instalować pliki startowe i zostawiać je, więc działają nieprzerwanie od momentu uruchomienia komputera.

Po przeskanowaniu narzędzie ujawnia, które pliki nie zachowują się tak, jak powinny, pobierając informacje z bazy danych zawierającej ponad 900 000 plików systemowych, w tym pliki EXE, DLL i SYS - dokładnie te typy plików, które złośliwe oprogramowanie lubi tworzyć, infekować i / lub uszkadzać , a następnie zostaw.

Aby pobrać program, kliknij przycisk Pobierz na górnym pasku menu, a następnie kliknij opcję Pobierz bezpłatne, a następnie zapisz i uruchom plik. W małym oknie programu masz do wyboru „Tryb początkujący” lub „Tryb eksperta” - ten drugi umożliwia wprowadzanie zmian w źle działających plikach systemu Windows, natomiast tryb początkujący nie.

Przeskanuj router w poszukiwaniu porywaczy

Możesz nie uważać routera za część komputera, ale jest on istotną częścią konfiguracji komputera - i głównym celem ataków botnetów. Co więcej, jest mało prawdopodobne, aby sprawdzać router pod kątem błędów lub problemów, chyba że Twój internet zacznie działać, więc może być częścią złośliwego botnetu przez miesiące lub lata, zanim będziesz miał o tym jakiekolwiek pojęcie.

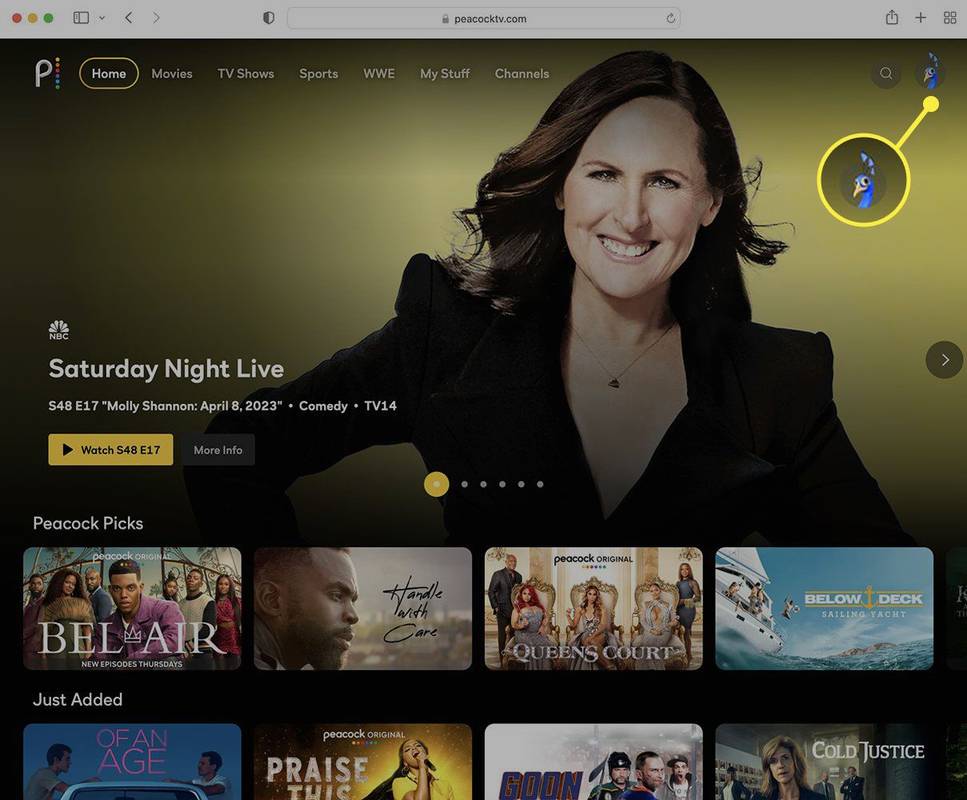

Dobra wiadomość jest taka, że sprawdzenie routera pod kątem aktywności botnetów jest bardzo łatwe i nie wymaga pobierania ani instalowania żadnego oprogramowania. Kliknij „Rozpocznij teraz” w bezpłatnym internetowym narzędziu F-Secure Router Checker i poczekaj kilka sekund, aż narzędzie wyszuka złośliwą aktywność, taką jak żądania DNS, które nie trafiają tam, gdzie powinny. Jeśli wykryje podejrzaną aktywność, zostaniesz poprowadzony przez kolejne kroki.

Wyeliminuj rootkity, których Twój program antywirusowy nie widzi

Kaspersky Internet Security 2017 jest jednym z najpotężniejszych i najdokładniejszych produktów antywirusowych, jakie można kupić za pieniądze. Ale jedyną rzeczą, której nie może zrobić, jest wykorzenienie rootkitów, tych niewidzialnych przemytników, którzy włamują się do Twojego systemu operacyjnego, aby upewnić się, że pozostaną w ukryciu. Dlatego z przyjemnością i ulgą usłyszeliśmy o Kaspersky TDSSKiller, który jest ukierunkowany konkretnie na rootkity i nie będzie kolidował z Kaspersky Internet Security lub innym zainstalowanym programem antywirusowym (powinieneś mieć zainstalowany tylko jeden program antywirusowy działający w tle, w przeciwnym razie każdy z nich zostanie skutecznie anulowany. inne poza).

TDSSKiller jest darmowy i open-source i jest dostępny w wersjach do zainstalowania i przenośnych. Najpierw próbowaliśmy pobrać wersję przenośną z witryny PortableApps.com, ale oznaczało to konieczność zainstalowania najpierw platformy PortableApps.

Aby uniknąć tego problemu, pobierz „wersję ZIP” z bezpiecznego serwera lustrzanego pobierania BleepingComputer , w którym znajduje się również jedno z naszych ulubionych narzędzi do usuwania śmieci, AdwCleaner .

BleepingComputer twierdzi, że TDSSKiller działa tylko w systemie Windows 8 i wcześniejszych, ale działał dobrze na naszym komputerze z systemem Windows 10. Pobierz i rozpakuj ZIP, a następnie uruchom plik programu. Aktualizacja definicji wirusów zajmie kilka chwil. Kliknij „Rozpocznij skanowanie”, aby znaleźć i usunąć rootkity i „bootkity” ukryte na komputerze.

Spodziewaj się najgorszego

Istnieje duże prawdopodobieństwo, że na Twoim komputerze jest złośliwe oprogramowanie. Ostatni coroczny biuletyn Kaspersky Security Bulletin podaje, że 34,2% komputerów zostało dotkniętych co najmniej jednym atakiem szkodliwego oprogramowania w zeszłym roku - ale podejrzewamy, że rzeczywista liczba jest nieco wyższa.

Ankieta objęła tylko użytkowników korzystających z programu antywirusowego Kaspersky. Wraz z Norton Security, Kaspersky wielokrotnie przewyższał nasze testy antywirusowe przeprowadzane przez nasz zespół ds. Bezpieczeństwa pod adresem Dennis Technology Labs (DTL). Zatem częstość występowania złośliwego oprogramowania na komputerach tych użytkowników będzie prawdopodobnie niższa niż na komputerach z mniej wydajnym oprogramowaniem lub bez oprogramowania antywirusowego.

CZYTAJ DALEJ : Nasz przewodnik po najlepszym oprogramowaniu antywirusowym 2017

Co więcej, raport obejmuje tylko wykryte złośliwe oprogramowanie. Z definicji nie można było uwzględnić niewykrytego złośliwego oprogramowania. Aby upewnić się, że nie jestem paranoikiem, zapytałem DTL, czy uważają, że na naszych komputerach jest złośliwe oprogramowanie. Spodziewałem się skomplikowanej odpowiedzi, która oznaczała może, ale odpowiedź była zdecydowanie jednoznaczna.

Uważaj na wczesne oznaki

Jeśli nam wybaczysz, ponownie użyjemy analogii choroby. Zanim jesteś zbyt chory, aby wstać z łóżka, coś może być bardzo nie tak i trudne do wyleczenia. Wcześniejsze oznaki infekcji są znacznie subtelniejsze. Mogą nie być trudne do zobaczenia, ale trudno jest rozpoznać, kim naprawdę są.

Podobnie, zanim żądanie oprogramowania ransomware pojawi się na ekranie lub oprogramowanie odmówi uruchomienia, złośliwe oprogramowanie w oczywisty sposób przejmie kontrolę nad systemem i będzie trudne do wykorzenienia. Może to być nawet niemożliwe, chyba że wykonasz przerażającą czystą instalację. Dlatego opłaca się nauczyć mniej oczywistych znaków.

Nie obwiniaj swojej powolnej przeglądarki w internecie

Jeśli Twoja przeglądarka nagle stała się boleśnie powolna i podatna na awarie, Twoim pierwszym odruchem może być odebranie telefonu dostawcy usług internetowych i poświęcenie mu trochę czasu. Oszczędź im swojej wściekłości, przynajmniej dopóki nie upewnisz się, że zwolnienie nie jest spowodowane przez coś bardziej złowrogiego.

Najbardziej prawdopodobnymi winowajcami są paski narzędzi innych firm i inne PUP („potencjalnie niechciane programy” - zdecydowanie zbyt uprzejme określenie), które spowodowały wzrost wydajności Twojego komputera podczas instalowania bezpłatnego oprogramowania. Udają coś, czym nie są (np. Przydatna wyszukiwarka) lub nie ujawniają w pełni niektórych rzeczy, które zamierzają zrobić (na przykład śledzą Twoją aktywność przeglądania). Wysysają również moc procesora, uniemożliwiają innym programom prawidłowe działanie i mogą być niezwykle onieśmielające.

Kaspersky i niektóre inne firmy antywirusowe nie klasyfikują PUP jako złośliwe oprogramowanie, ale to zaczyna się zmieniać - całkiem słusznie. ŚR , na przykład, domyślnie włącza ochronę przed niepożądanymi programami i oprogramowaniem szpiegującym. Mamy nadzieję, że wszystkie firmy AV będą stosować podobne zasady.

Istotnym problemem związanym z tymi ukrytymi świniami przeglądarki jest to, że jeśli je usuniesz, często się regenerują. Dzieje się tak, ponieważ wielu z nas używa narzędzi do synchronizacji, aby zachować te same zakładki i rozszerzenia na naszych komputerach, laptopach i innych urządzeniach. Gdy na przykład plik PUP zostanie ukryty w Synchronizacji Chrome, jego usunięcie może być niemożliwe, chyba że przestaniesz używać Synchronizacji Chrome. Uwierz nam, próbowaliśmy wszystkiego innego.

Aby wyeliminować kłopotliwe rozszerzenia przeglądarki, uruchom bezpłatne narzędzie Auslogics Browser Care. Automatycznie identyfikuje i usuwa podejrzane rozszerzenia. Podczas instalacji odznacz „Uruchom program przy starcie systemu Windows”. Ten program nie musi stale działać w tle, a jeśli jest uruchamiany podczas uruchamiania, uruchomienie systemu Windows potrwa dłużej.

jak odinstalować google chrome i zainstalować ponownie

Wyklucz inne przyczyny awarii

Regularne, niewyjaśnione awarie są jednymi z oczywistych oznak infekcji złośliwym oprogramowaniem, ale mogą być również spowodowane wadliwymi sterownikami i innymi awariami sprzętu.

Aby wykluczyć winowajców sprzętu, zacznij od bezpłatnego narzędzia WhoCrashed , który właśnie został zaktualizowany do obsługi systemu Windows 10.

Kliknij Pobierz u góry strony, przewiń w dół do „WhoCrashed 5.51” w sekcji Crash Analysis Tools, a następnie kliknij „Pobierz bezpłatną wersję domową”. Zapisz i uruchom instalator; nie ma bzdur, z których można zrezygnować. Kliknij Analizuj, aby zdiagnozować awarie. Oprócz generowania listy podejrzanych program udostępnia również raport w prostym języku angielskim, który zawiera znacznie więcej informacji niż własne skomplikowane dzienniki awarii systemu Windows.

Jeśli wolisz nie instalować oprogramowania, użyj przenośnej wersji bezpłatnego narzędzia NirSoft BlueScreenView . Dostarcza mnóstwo informacji o tym, co wydarzyło się podczas awarii i umożliwia natychmiastowe wyszukiwanie w Google powiązanych z nimi błędów. Jeśli wydaje się, że sterowniki i inne usterki sprzętu nie powodują awarii, prawdopodobnie przyczyną jest złośliwe oprogramowanie.

Znaki, na które należy zwrócić uwagę…

- Nie możesz uzyskać dostępu administratora na swoim komputerze

- Twoje wyszukiwania w Internecie są przekierowywane

- Plik jest nieoczekiwanie uszkodzony lub nie można go otworzyć

- Twoje hasła się zmieniły

- Osoby na Twojej liście adresów otrzymują od Ciebie wiadomości ze spamem

- Programy otwierają się chwilowo, a następnie zamykają, więc nie można ich używać

- Plik nieoczekiwanie zniknął

- Możesz znaleźć programy we Wszystkich aplikacjach (w systemie Windows) lub Autouruchamianiu, których nie zainstalowałeś

- Twój komputer nadal łączy się z Internetem - nawet jeśli go nie używasz

- Twoja drukarka drukuje strony, o które nie prosiłeś

- Strona główna Twojej przeglądarki zmieni się i pojawią się dodatkowe paski narzędzi

- Twój program antywirusowy i skanery złośliwego oprogramowania nie otwierają się ani nie działają