Oprogramowanie księgowe w chmurze Xero to doskonałe rozwiązanie do zarządzania całym procesem księgowym Twojej firmy. Jest przeznaczony dla właścicieli firm, którzy nie mają kwalifikacji w zakresie rachunkowości lub księgowości i jest stosunkowo łatwy w obsłudze. Czasami jednak klikamy trochę za szybko, więc jeśli usunąłeś transakcję, którą chcesz zobaczyć ponownie, jest na to sposób. To może być trochę trudne do wypracowania.

W tym artykule dowiesz się, jak znaleźć usuniętą transakcję i bezpiecznie ją przechowywać. Zamieściliśmy kilka przydatnych informacji na temat cyberprzestępczości i sposobów ochrony danych biznesowych.

Jak znaleźć usuniętą transakcję

Wykonaj poniższe czynności, aby znaleźć i przywrócić usuniętą transakcję.

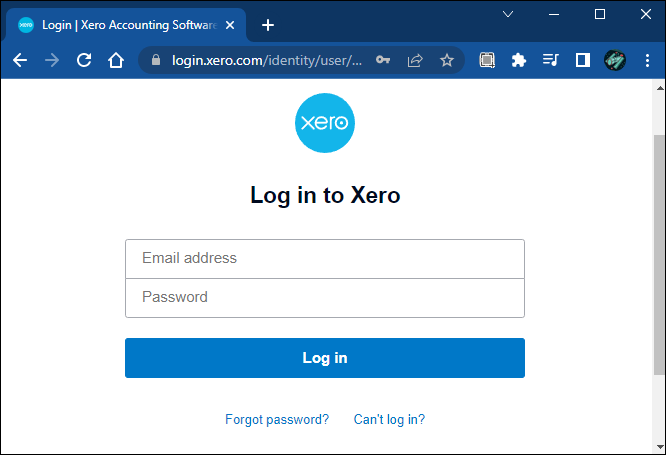

- Zaloguj się do ksero .

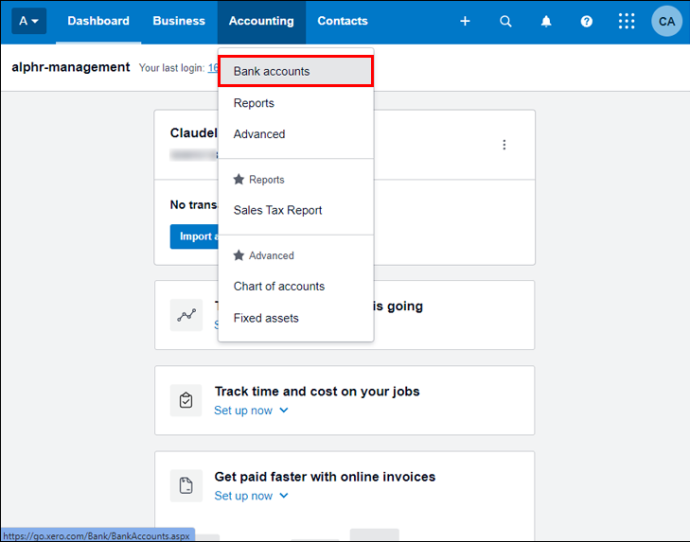

- Z menu „Księgowość” wybierz „Rachunki bankowe”.

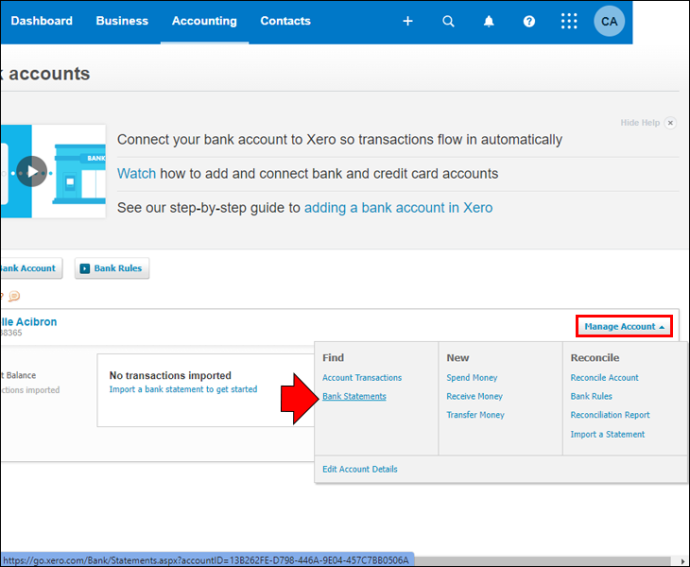

- Przejdź do konta bankowego, na którym chcesz przywrócić linię wyciągu bankowego, a następnie wybierz „Zarządzaj kontem” i „Wyciągi bankowe”.

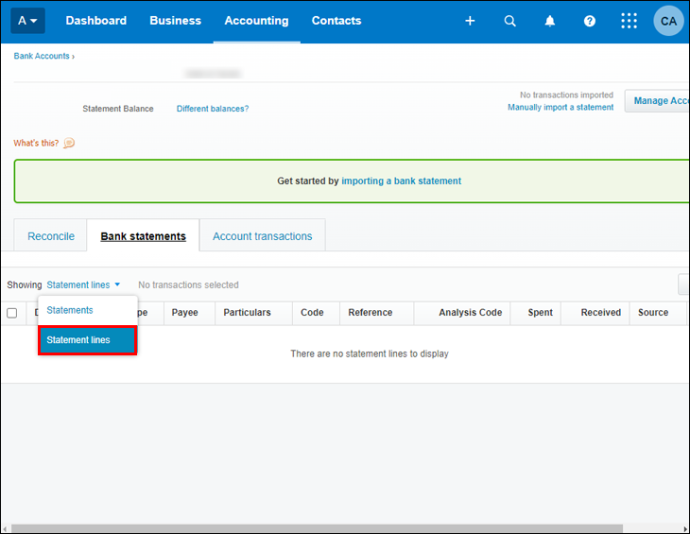

- Z opcji „Pokaz” wybierz „Linie wyciągu”.

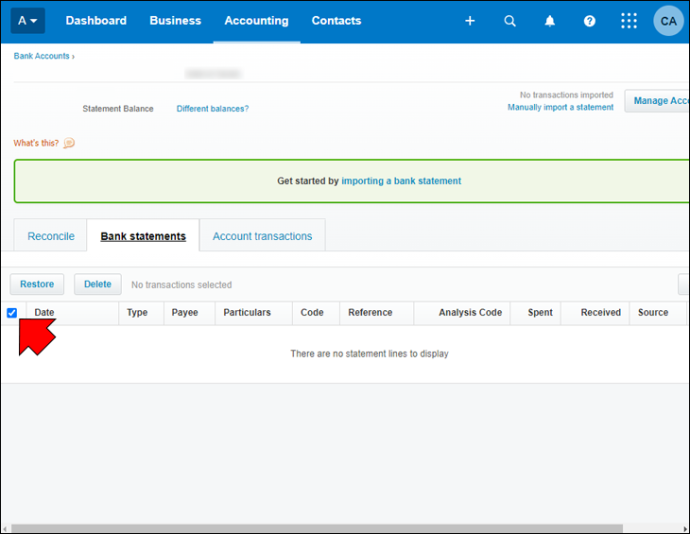

- Zaznacz pole wyboru obok linii wyciągu, którą chcesz przywrócić.

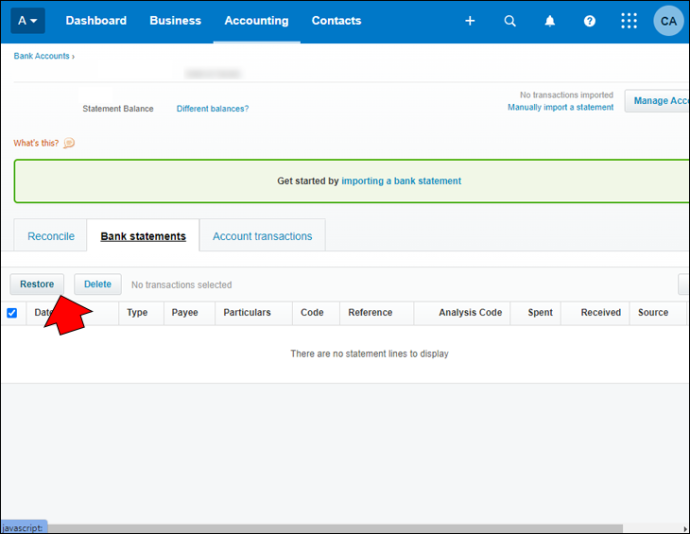

- Kliknij przycisk „Przywróć”.

Zadbaj o bezpieczeństwo przywróconych usuniętych transakcji

Teraz, gdy znalazłeś swoje usunięte transakcje, będziesz chciał je bezpiecznie przechowywać. Oprogramowanie oparte na chmurze oferuje firmom kilka korzyści, w tym elastyczność, mobilność i wsparcie współpracy. Niestety spełniły się marzenia cyberprzestępców o łatwym dostępie do danych.

Wielu właścicieli małych firm może czuć się zagrożonych cyberprzestępczością. Jednak małe firmy są atakowane częściej niż duże firmy. Zanim nauczysz się, jak chronić swoje dane przed hakerami, dowiedz się, dlaczego mniejsze firmy są częściej atakowane.

Każda firma ma zasoby, które warto zhakować

Wszystkie firmy, w tym sklep jednoosobowy, będą dysponować danymi cennymi dla cyberprzestępcy. Na przykład adresy e-mail, numery identyfikacji podatkowej, numery kart kredytowych, a nawet konta Apple Music. Cyberprzestępcy mogą zarabiać na tych informacjach w ciemnej sieci.

Małe firmy zwykle wydają mniej na cyberbezpieczeństwo

Dla wielu właścicieli małych firm priorytetyzacja wydatków przypomina żonglerkę. Chociaż wielu liderów zdaje sobie sprawę ze znaczenia cyberbezpieczeństwa dla swojej firmy, może nie być to priorytetem.

Cyberprzestępcy doskonale o tym wiedzą. Dlatego koncentrują się na mniejszych firmach, ponieważ wiedzą, że otrzymanie wypłaty będzie mniej trudne niż w przypadku wysiłku wymaganego do włamania się do bardziej znanych firm.

Małe firmy często nie są chronione przed oprogramowaniem ransomware

W ciągu ostatniej dekady oprogramowanie ransomware było jedną z najszybciej rozwijających się form cyberataku. Liczba ofiar, które zapłaciły okup żądany w celu odzyskania swoich danych, również wzrosła, ponieważ przestępcy internetowi stosują bardziej wyrafinowane sposoby oszukiwania ludzi.

Ze względu na rosnący sukces wielu hakerów wybiera drogę oprogramowania ransomware. Przestępcy, którzy dopiero zaczynają, będą najpierw atakować małe firmy, aby ułatwić włamanie.

telewizor Samsung uruchamia się ponownie podczas oglądania Netflix watching

Hakerzy mogą uzyskać dostęp do większych firm za pośrednictwem mniejszych

Jeśli cyberprzestępca włamie się do sieci mniejszej firmy, często wykorzystuje ten sukces do wejścia do większej firmy. Wiele małych przedsiębiorstw świadczy usługi na rzecz większych korporacji, takie jak zarządzanie witrynami internetowymi, kontami, marketing cyfrowy itp. Sprzedawcy detaliczni są często połączeni elektronicznie z określonymi systemami klientów. Ta konfiguracja może ułatwić naruszenia w wielu firmach.

Personel może nie być dobrze przeszkolony w zakresie świadomości cybernetycznej

Szkolenie w zakresie świadomości cybernetycznej może być kolejnym zadaniem trudnym do nadania priorytetu w małej firmie z zapracowanymi pracownikami noszącymi wiele czapek. Jednakże, ludzki błąd sprawia, że firmy są bardziej podatne na ryzyko cybernetyczne. Aby cyberataki zakończyły się sukcesem, najczęściej potrzebują pomocy ze strony użytkowników. Na przykład, jeśli personel nie jest przeszkolony w zakresie charakterystycznych oznak wiadomości e-mail phishingowej, może odegrać rolę w udanym ataku. Owocne próby phishingu są przyczyną prawie wszystkich naruszeń danych. Nauczenie pracowników, jak wykrywać te sztuczki, może znacznie zaostrzyć cyberbezpieczeństwo.

Jak chronić swoją firmę przed cyberprzestępczością

Narzędzia oparte na chmurze, takie jak ksero są przydatne, aby pomóc Ci w efektywnym i ekonomicznym prowadzeniu firmy. Niestety, ze względu na coraz większą zależność od chmury, przestępcy internetowi nieustannie szukają sposobów na uzyskanie dostępu do danych.

Nie będziesz mieć czasu na śledzenie wszystkich stale ewoluujących cyberzagrożeń. Jednak powinieneś być wystarczająco chroniony, jeśli skupisz się na tych trzech obszarach zainteresowania.

1. Uważaj na oszustów

Przestępcy internetowi potrafią podszywać się pod prawie każdego i zrobią wszystko, co konieczne, aby zdobyć twoje zaufanie i nakłonić cię do czegoś ryzykownego. Oto typy oszustów, o których Ty i Twoje zespoły powinniście wiedzieć oraz jak chronić siebie i swoją firmę przed cyberzagrożeniami.

Wyłudzanie informacji i oszustwa telefoniczne

Phishing polega na wysyłaniu wiadomości, które imitują legalną komunikację w celu nakłonienia ludzi do ujawnienia ich danych osobowych.

- Próby wyłudzenia informacji mogą mieć miejsce za pośrednictwem wiadomości e-mail, wiadomości tekstowych lub rozmów telefonicznych podszywających się pod obsługę klienta lub innych pracowników firmy.

- Załączniki i odsyłacze zawarte w wiadomościach phishingowych służą do infekowania urządzeń i kradzieży danych uwierzytelniających konta.

- Cyberprzestępcy mogą również infiltrować skrzynki odbiorcze za pomocą słabych haseł, a nawet modyfikować faktury PDF.

Rozważ te metody ochrony swojej firmy:

- Wyszkol swój personel rozpoznawać charakterystyczne oznaki phishingu wiadomości e-mail, aby zmniejszyć ryzyko kliknięć w linki.

- Mieć zainstalowane oprogramowanie chroniące przed złośliwym oprogramowaniem na wszystkich urządzeniach firmowych.

- Używaj silnych haseł i uwierzytelniania wieloskładnikowego w całej firmie.

2. Broń się przed atakującymi

Korzystanie z niezabezpieczonej technologii jest atrakcyjnym celem dla internetowych przestępców. Dane i konta firmy mogą być zagrożone atakiem cyberprzestępczym, gdy przestępcy szukają luk w zabezpieczeniach Twojej technologii. Problemy mogą wystąpić z powodu niewystarczającego utrzymania bezpieczeństwa lub w wyniku wcześniejszego incydentu, takiego jak phishing.

Zrozumienie stosowanych metod ataku i sposobu blokowania luk w zabezpieczeniach jest kluczem do zapobiegania. Niektóre ataki są trudne do wykrycia i mogą przypominać legalny program lub plik. Może dyskretnie monitorować Twoją aktywność.

- Złośliwe oprogramowanie — złośliwe oprogramowanie to natrętne oprogramowanie przeznaczone do uszkadzania i niszczenia komputerów i systemów komputerowych. Może powodować wyciek prywatnych informacji, uniemożliwiać dostęp do informacji i uzyskiwać nieautoryzowany dostęp do systemów lub danych, a także inne formy zakłóceń.

- Ransomware – to poważna odmiana złośliwego oprogramowania, która zyskuje na popularności. Może przybierać różne formy i mieć wiele skutków i objawów.

Możesz chronić swoją firmę przed tego typu atakami poprzez:

- Uruchamianie oprogramowania antywirusowego i aktualizowanie oprogramowania na urządzeniach.

- Ochrona przed przejęciem konta poprzez stosowanie silnych i unikalnych haseł na urządzeniach i kontach firmowych oraz zapewnienie, że wszyscy unikają ponownego używania haseł.

- Korzystanie z menedżera haseł, który może pomóc w tworzeniu silnych haseł do kont i synchronizowaniu ich na kilku urządzeniach w celu szybszego logowania.

3. Regularnie sprawdzaj swoje martwe punkty

Wraz z rozwojem firmy rośnie rozmiar i złożoność przechowywanych danych. Zarządzanie nimi może być przytłaczające, a ochrona trudna. Ryzyka i obowiązki związane z danymi biznesowymi mogą zostać odkryte dopiero wtedy, gdy będzie już za późno. Musisz być świadomy słabych punktów swojej firmy w połączeniu z oszustami i atakującymi.

Oprócz zabezpieczania poufnych i poufnych danych firmowych przed zagrożeniami ze strony przestępczości online — takimi jak przywracanie usuniętych transakcji w Xero — istnieje inny rodzaj danych, które często są pomijane.

Dane osobiste

- Dane osobowe mogą zidentyfikować osobę pod względem fizycznym i logistycznym, a w przypadku ich ujawnienia mogą być dla nich szkodliwe. Obejmuje to dane dotyczące Ciebie, Twoich klientów, dostawców, pracowników lub członków rodziny.

- Pamiętaj o danych płatniczych, takich jak numery kart kredytowych, dane kontaktowe, numery identyfikacyjne, numery kont bankowych, numery ubezpieczenia społecznego, numery paszportów i praw jazdy itp.

- Chociaż te dane są przydatne w działalności biznesowej, ich użycie wiąże się z wymogami etycznymi, prawnymi i umownymi.

Globalne przepisy dotyczące prywatności

Istnieje międzynarodowe prawodawstwo, które ma na celu pociągnięcie przedsiębiorstw do odpowiedzialności i ochronę osób fizycznych — na przykład RODO . Twoja firma musi przestrzegać przepisów dotyczących prywatności w regionach, w których prowadzisz działalność, a nieprzestrzeganie tych przepisów może skutkować poważnymi działaniami prawnymi.

Zagrożenia wewnętrzne

- Niewłaściwe użycie — zagrożenia dla informacji biznesowych mogą pochodzić z wnętrza firmy, celowo lub przypadkowo.

- Niewłaściwe obchodzenie się — personel może nieświadomie ujawnić poufne dane poprzez udostępnianie lub niezabezpieczone przechowywanie.

- Złośliwe zamiary — niezadowolony pracownik może wykorzystać swoją zdolność dostępu do pewnych informacji i wykorzystać je dla zysku lub zemsty.

Oto jak się chronić.

- Przejrzyj dane osobowe przechowywane przez Twoją firmę i upewnij się, że są one bezpiecznie przechowywane i zgodne z najlepszymi praktykami.

- Szkol swoich pracowników w bezpieczny sposób obsługi, przechowywania i udostępniania danych osobowych.

- Zapoznaj się z przepisami dotyczącymi prywatności w krajach, w których prowadzisz działalność, ponieważ przepisy mogą się różnić.

- Ogranicz dostęp do danych osobowych. Zezwalaj na dostęp tylko tym członkom zespołu, którzy potrzebują go do wykonywania swoich ról.

- Upewnij się, że wspólne loginy nie są używane; pomaga to opracować ścieżkę audytu na wypadek potrzeby zbadania incydentu.

Często zadawane pytania

Jak długo trwa nauka Xero?

Certyfikat Xero dla księgowych i księgowych można ukończyć poprzez kurs online, seminarium internetowe na żywo lub szybką ścieżkę doradcy Xero. Ukończenie certyfikacji Xero zajmuje około 6-8 godzin.

Czy mogę nauczyć się Xero samodzielnie?

Xero nie jest trudne w użyciu. Jeśli jednak nie jesteś zaznajomiony z oprogramowaniem do księgowości online i uczysz się, jak z niego korzystać niezależnie, może być całkiem sporo nauki.

Usunięta transakcja została przywrócona

Oprogramowanie księgowe Xero oferuje dobrze zorganizowany interfejs, ale dla niektórych nauka korzystania z niego może być trudna. Na szczęście umożliwia szybki dostęp do usuniętych transakcji w przypadku przypadkowego usunięcia czegoś. Usunięte transakcje zostaną wyświetlone w obszarze Wyciągi bankowe, gdzie możesz wybrać transakcję i wybrać opcję Przywróć.

Czy udało Ci się znaleźć i przywrócić usuniętą transakcję? Czy z tego artykułu nauczyłeś się nowych sposobów ochrony danych przed cyberprzestępcami? Podziel się z nami swoimi doświadczeniami w sekcji komentarzy poniżej.